ความเชื่อผิดๆ หกประการเกี่ยวกับ DDoS และอีกหนึ่งมุมมองจากภายใน

ในการสื่อสารอย่างเป็นทางการจากผู้ให้บริการโฮสต์มากขึ้นเรื่อยๆ มีการอ้างอิงถึงการโจมตี DDoS ที่สะท้อนให้เห็นมากขึ้น เมื่อค้นพบว่าไซต์ของตนไม่สามารถเข้าถึงได้ ผู้ใช้ก็จะยอมรับ DDoS ทันที อันที่จริงเมื่อต้นเดือนมีนาคม Runet ประสบกับการโจมตีดังกล่าวมากมาย ในขณะเดียวกัน ผู้เชี่ยวชาญรับรองว่าความสนุกเพิ่งเริ่มต้นเท่านั้น เป็นไปไม่ได้เลยที่จะเพิกเฉยต่อปรากฏการณ์ที่เกี่ยวข้อง น่ากลัว และน่าทึ่ง วันนี้เรามาพูดถึงความเชื่อผิด ๆ และข้อเท็จจริงเกี่ยวกับ DDoS กันดีกว่า จากมุมมองของผู้ให้บริการโฮสติ้งแน่นอน

วันที่น่าจดจำ

เมื่อวันที่ 20 พฤศจิกายน 2013 นับเป็นครั้งแรกในรอบ 8 ปีของบริษัทของเราที่แพลตฟอร์มทางเทคนิคทั้งหมดไม่สามารถใช้งานได้เป็นเวลาหลายชั่วโมงเนื่องจากการโจมตี DDoS ที่ไม่เคยเกิดขึ้นมาก่อน ลูกค้าของเราหลายหมื่นรายทั่วรัสเซียและ CIS ต้องทนทุกข์ทรมาน ไม่ต้องพูดถึงตัวเราเองและผู้ให้บริการอินเทอร์เน็ตของเรา สิ่งสุดท้ายที่ผู้ให้บริการจัดการบันทึกก่อนที่แสงสีขาวจะจางหายไปสำหรับทุกคนก็คือช่องสัญญาณเข้านั้นอุดตันแน่นไปด้วยการจราจรที่เข้ามา เพื่อให้เห็นภาพนี้ ลองจินตนาการถึงอ่างอาบน้ำของคุณที่มีท่อระบายน้ำเป็นประจำ โดยมีน้ำตกไนแองการาพุ่งเข้ามา

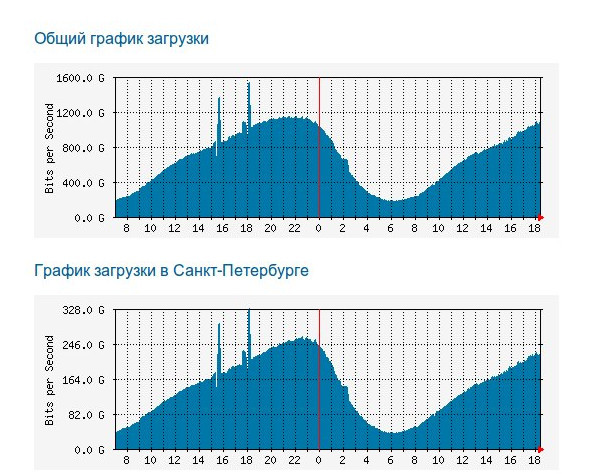

แม้แต่ผู้ให้บริการที่อยู่สูงกว่าในห่วงโซ่ก็รู้สึกถึงผลกระทบของสึนามิครั้งนี้ กราฟด้านล่างแสดงให้เห็นอย่างชัดเจนถึงสิ่งที่เกิดขึ้นในวันนั้นกับปริมาณการใช้อินเทอร์เน็ตในเซนต์ปีเตอร์สเบิร์กและในรัสเซีย สังเกตยอดเขาสูงชันที่เวลา 15 และ 18 ชั่วโมง ซึ่งเป็นช่วงเวลาที่เราบันทึกการโจมตีพอดี สำหรับการบวกอย่างกะทันหันเหล่านี้ 500-700 GB

การโจมตีต้องใช้เวลาหลายชั่วโมง คำนวณเซิร์ฟเวอร์ที่ส่งไปแล้ว จากนั้นจึงคำนวณเป้าหมายของผู้ก่อการร้ายทางอินเทอร์เน็ต คุณรู้ไหมว่าปืนใหญ่ของศัตรูทั้งหมดนี้โดนใคร? ไซต์ลูกค้าที่เรียบง่ายและเรียบง่ายแห่งหนึ่ง

ตำนานอันดับหนึ่ง: “เป้าหมายของการโจมตีคือผู้ให้บริการโฮสติ้งเสมอ นี่คือกลอุบายของคู่แข่งของเขา ไม่ใช่ของฉัน." ในความเป็นจริง เป้าหมายที่เป็นไปได้มากที่สุดของผู้ก่อการร้ายทางอินเทอร์เน็ตคือไซต์ไคลเอนต์ทั่วไป นั่นคือไซต์ของหนึ่งในเพื่อนบ้านที่โฮสต์ของคุณ หรืออาจจะเป็นของคุณด้วย

ไม่ใช่ทุกอย่างที่เป็น DDoS...

หลังจากเหตุการณ์บนเว็บไซต์ทางเทคนิคของเราในวันที่ 20 พฤศจิกายน 2013 และการเกิดขึ้นซ้ำบางส่วนในวันที่ 9 มกราคม 2014 ผู้ใช้บางรายเริ่มยอมรับ DDoS ในความล้มเหลวใดๆ ก็ตามในเว็บไซต์ของตนเอง: “นี่คือ DDoS!” และ “คุณกำลังประสบปัญหา DDoS อีกครั้งหรือไม่”

สิ่งสำคัญคือต้องจำไว้ว่าหากเราโดนโจมตีด้วย DDoS ที่แม้แต่ลูกค้าของเรายังรู้สึก เราก็จะรายงานเรื่องนี้ด้วยตนเองทันที

เราต้องการสร้างความมั่นใจให้กับผู้ที่รีบร้อนที่จะตื่นตระหนก: หากมีสิ่งผิดปกติเกิดขึ้นกับไซต์ของคุณ ความน่าจะเป็นที่เป็น DDoS จะน้อยกว่า 1% เพียงเพราะว่ามีหลายสิ่งหลายอย่างสามารถเกิดขึ้นกับไซต์ได้ และ "หลายสิ่ง" เหล่านี้เกิดขึ้นบ่อยกว่ามาก เราจะพูดถึงวิธีการวินิจฉัยตนเองอย่างรวดเร็วถึงสิ่งที่เกิดขึ้นกับเว็บไซต์ของคุณในโพสต์ต่อไปนี้

ในระหว่างนี้ เพื่อความถูกต้องของการใช้คำ เราจะมาชี้แจงข้อกำหนดกันก่อน

เกี่ยวกับเงื่อนไข

การโจมตี DoS (จากการปฏิเสธการให้บริการภาษาอังกฤษ) - นี่คือการโจมตีที่ออกแบบมาเพื่อทำให้เซิร์ฟเวอร์ถูกปฏิเสธการให้บริการเนื่องจากการโอเวอร์โหลด

การโจมตี DoS ไม่เกี่ยวข้องกับความเสียหายต่ออุปกรณ์หรือการโจรกรรมข้อมูล เป้าหมายของพวกเขา - ทำให้เซิร์ฟเวอร์หยุดตอบสนองต่อคำขอ ความแตกต่างพื้นฐานระหว่าง DoS คือการโจมตีเกิดขึ้นจากเครื่องหนึ่งไปยังอีกเครื่องหนึ่ง มีผู้เข้าร่วมสองคนพอดี

แต่ในความเป็นจริง เราแทบไม่เห็นว่ามีการโจมตี DoS เลย ทำไม เนื่องจากเป้าหมายของการโจมตีส่วนใหญ่มักเป็นโรงงานอุตสาหกรรม (เช่น เซิร์ฟเวอร์ที่มีประสิทธิภาพของบริษัทโฮสติ้ง) และเพื่อที่จะทำให้เกิดอันตรายที่เห็นได้ชัดเจนต่อการทำงานของเครื่องจักรดังกล่าว จำเป็นต้องใช้พลังงานที่มากกว่าตัวมันเองมาก นี่คือสิ่งแรก และประการที่สอง ผู้ริเริ่มการโจมตี DoS นั้นค่อนข้างง่ายต่อการระบุ

ดีดอส - โดยพื้นฐานแล้วเหมือนกับ DoS มีเพียงการโจมตีเท่านั้น ธรรมชาติที่กระจัดกระจายไม่ใช่ห้า ไม่ใช่สิบ หรือยี่สิบ แต่มีคอมพิวเตอร์หลายแสนเครื่องที่เข้าถึงเซิร์ฟเวอร์เดียวพร้อมกันจากที่ต่างๆ กองทัพเครื่องจักรนี้เรียกว่า บ็อตเน็ต. แทบจะเป็นไปไม่ได้เลยที่จะระบุลูกค้าและผู้จัดงาน

ผู้สมรู้ร่วมคิด

คอมพิวเตอร์ประเภทใดที่รวมอยู่ในบอตเน็ต?

คุณจะประหลาดใจ แต่สิ่งเหล่านี้มักเป็นเครื่องประจำบ้านที่ธรรมดาที่สุด ใครจะรู้?.. -

อาจเป็นคอมพิวเตอร์ที่บ้านของคุณ ถูกพาไปอยู่ฝ่ายชั่ว

คุณไม่จำเป็นต้องมากสำหรับสิ่งนี้ ผู้โจมตีพบช่องโหว่ในระบบปฏิบัติการหรือแอปพลิเคชันยอดนิยม และใช้ช่องโหว่ดังกล่าวเพื่อแพร่เชื้อโทรจันในคอมพิวเตอร์ของคุณ ซึ่งจะสั่งให้คอมพิวเตอร์ของคุณเริ่มดำเนินการบางอย่างตามวันและเวลาที่กำหนด ตัวอย่างเช่น ส่งคำขอไปยัง IP ที่ระบุ โดยที่คุณไม่รู้หรือมีส่วนร่วมแน่นอน

ตำนานหมายเลขสอง: « DDoS ทำที่ไหนสักแห่งที่ห่างไกลจากฉัน ในบังเกอร์ใต้ดินพิเศษที่แฮกเกอร์มีหนวดมีเคราและมีตาสีแดงนั่งอยู่” อันที่จริงคุณ เพื่อนๆ และเพื่อนบ้านของคุณโดยไม่รู้ตัว - ใครๆ ก็สามารถเป็นผู้สมรู้ร่วมคิดโดยไม่รู้ตัวได้

สิ่งนี้กำลังเกิดขึ้นจริงๆ ถึงแม้จะไม่ได้คิดอะไรก็ตาม แม้ว่าคุณจะอยู่ห่างไกลจากไอทีมาก (โดยเฉพาะถ้าคุณอยู่ไกลจากไอที!)

กลไกการแฮ็กหรือ DDoS ที่สนุกสนาน

ปรากฏการณ์ DDoS ไม่สม่ำเสมอ แนวคิดนี้รวมตัวเลือกมากมายสำหรับการดำเนินการที่นำไปสู่ผลลัพธ์เดียว (การปฏิเสธการบริการ) ลองพิจารณาประเภทของปัญหาที่ DDoSers สามารถนำมาให้เราได้

การใช้ทรัพยากรคอมพิวเตอร์เซิร์ฟเวอร์มากเกินไป

ทำได้โดยการส่งแพ็กเก็ตไปยัง IP เฉพาะซึ่งการประมวลผลต้องใช้ทรัพยากรจำนวนมาก ตัวอย่างเช่น การโหลดเพจจำเป็นต้องดำเนินการสืบค้น SQL จำนวนมาก ผู้โจมตีทั้งหมดจะขอหน้าเว็บนี้ ซึ่งจะทำให้เซิร์ฟเวอร์โอเวอร์โหลดและการปฏิเสธการให้บริการสำหรับผู้เยี่ยมชมเว็บไซต์ปกติและถูกต้องตามกฎหมาย

นี่เป็นการโจมตีในระดับเด็กนักเรียนที่ใช้เวลาสองสามช่วงเย็นอ่านนิตยสาร Hacker เธอไม่ใช่ปัญหา URL ที่ร้องขอเดียวกันนั้นจะถูกคำนวณทันที หลังจากนั้นการเข้าถึงจะถูกบล็อกที่ระดับเว็บเซิร์ฟเวอร์ และนี่เป็นเพียงวิธีแก้ปัญหาหนึ่งเท่านั้น

ช่องทางการสื่อสารเกินไปยังเซิร์ฟเวอร์ (เอาต์พุต)

ระดับความยากของการโจมตีนี้ใกล้เคียงกับครั้งก่อน ผู้โจมตีจะกำหนดหน้าที่หนักที่สุดบนไซต์ และบอตเน็ตที่อยู่ภายใต้การควบคุมของเขาจะเริ่มส่งคำขอเป็นจำนวนมาก

ลองนึกภาพว่าส่วนของวินนี่ เดอะ พูห์ที่เรามองไม่เห็นนั้นมีขนาดใหญ่เป็นอนันต์

ในกรณีนี้ มันง่ายมากที่จะเข้าใจว่าอะไรกำลังบล็อกช่องทางขาออกและป้องกันการเข้าถึงหน้านี้ คำขอที่คล้ายกันสามารถเห็นได้ง่ายโดยใช้ยูทิลิตี้พิเศษที่ให้คุณดูอินเทอร์เฟซเครือข่ายและวิเคราะห์การรับส่งข้อมูล จากนั้นจะมีการเขียนกฎสำหรับไฟร์วอลล์ที่บล็อกคำขอดังกล่าว ทั้งหมดนี้ทำเป็นประจำ โดยอัตโนมัติและรวดเร็วมาก ผู้ใช้ส่วนใหญ่ไม่รับรู้ถึงการโจมตีใดๆ ด้วยซ้ำ

ตำนานหมายเลขสาม: “ก อย่างไรก็ตาม พวกเขาไม่ค่อยผ่านเข้ามายังโฮสติ้งของฉัน และฉันก็สังเกตเห็นพวกเขาอยู่เสมอ” ในความเป็นจริง 99.9% ของการโจมตีที่คุณไม่เห็นหรือรู้สึก แต่การที่ต้องต่อสู้กับพวกเขาในแต่ละวัน - นี่เป็นงานประจำวันของบริษัทโฮสติ้ง นี่คือความเป็นจริงของเรา ซึ่งการโจมตีนั้นมีราคาถูก การแข่งขันไม่อยู่ในแผน และไม่ใช่ทุกคนที่แสดงให้เห็นถึงความฉลาดวิธีการต่อสู้เพื่อตำแหน่งในดวงอาทิตย์

ช่องทางการสื่อสารเกินไปยังเซิร์ฟเวอร์ (อินพุต)

นี่เป็นงานสำหรับผู้ที่อ่านนิตยสาร Hacker มากกว่าหนึ่งวันแล้ว

ภาพถ่ายจากเว็บไซต์วิทยุ Ekho Moskvy เราไม่พบสิ่งใดที่แสดงให้เห็นภาพ DDoS ได้มากขึ้นด้วยช่องอินพุตที่มากเกินไป

ในการเติมเต็มช่องทางที่มีการรับส่งข้อมูลขาเข้า คุณจะต้องมีบอตเน็ต ซึ่งพลังของสิ่งนี้ช่วยให้คุณสร้างปริมาณการรับส่งข้อมูลที่ต้องการได้ แต่อาจมีวิธีส่ง Traffic น้อยและรับมากได้หรือเปล่า?

มี และไม่ใช่แค่อันเดียว มีตัวเลือกการเพิ่มประสิทธิภาพการโจมตีมากมาย แต่หนึ่งในตัวเลือกที่ได้รับความนิยมมากที่สุดในตอนนี้ก็คือ โจมตีผ่านเซิร์ฟเวอร์ DNS สาธารณะผู้เชี่ยวชาญเรียกวิธีการขยายสัญญาณนี้ การขยาย DNS(เผื่อมีคนชอบคำผู้เชี่ยวชาญ) พูดง่ายๆ ก็คือ ลองจินตนาการถึงหิมะถล่ม: ความพยายามเพียงเล็กน้อยก็สามารถทำลายมันได้ แต่ทรัพยากรที่ไร้มนุษยธรรมก็เพียงพอที่จะหยุดยั้งมันได้

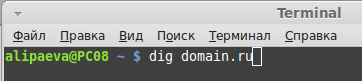

คุณและฉันรู้ว่า เซิร์ฟเวอร์ DNS สาธารณะเมื่อมีการร้องขอ ให้ข้อมูลเกี่ยวกับชื่อโดเมนแก่ทุกคน ตัวอย่างเช่นเราถามเซิร์ฟเวอร์ดังกล่าว: บอกฉันเกี่ยวกับโดเมน sprinthost.ru และเขาก็บอกเราทุกอย่างที่เขารู้โดยไม่ลังเล

การสืบค้นเซิร์ฟเวอร์ DNS เป็นการดำเนินการที่ง่ายมาก การติดต่อเขาแทบจะไม่มีค่าใช้จ่ายใด ๆ คำขอจะมีขนาดเล็กมาก ตัวอย่างเช่นเช่นนี้:

สิ่งที่เหลืออยู่คือการเลือกชื่อโดเมนซึ่งเป็นข้อมูลที่จะสร้างชุดข้อมูลที่น่าประทับใจ ดังนั้นต้นฉบับ 35 ไบต์ด้วยการสะบัดข้อมือจึงกลายเป็นเกือบ 3700 มีการเพิ่มขึ้นมากกว่า 10 เท่า

แต่คุณจะมั่นใจได้อย่างไรว่าการตอบกลับจะถูกส่งไปยัง IP ที่ถูกต้อง? จะปลอมแปลงแหล่งที่มา IP ของคำขอได้อย่างไรเพื่อให้เซิร์ฟเวอร์ DNS ออกการตอบสนองไปในทิศทางของเหยื่อที่ไม่ได้ขอข้อมูลใด ๆ

ความจริงก็คือเซิร์ฟเวอร์ DNS ทำงานตามนั้น โปรโตคอลการสื่อสาร UDPซึ่งไม่จำเป็นต้องยืนยันแหล่งที่มาของคำขอเลย การสร้าง IP ขาออกในกรณีนี้ไม่ใช่เรื่องยากสำหรับโดเซอร์ นี่คือสาเหตุที่การโจมตีประเภทนี้ได้รับความนิยมอย่างมากในขณะนี้

สิ่งที่สำคัญที่สุดคือบอตเน็ตขนาดเล็กมากพอที่จะทำการโจมตีดังกล่าวได้ และ DNS สาธารณะที่แตกต่างกันหลายตัวซึ่งจะไม่เห็นสิ่งแปลก ๆ จากการที่ผู้ใช้ต่างร้องขอข้อมูลจากโฮสต์เดียวกันเป็นครั้งคราว จากนั้นการจราจรทั้งหมดนี้จะรวมกันเป็นสตรีมเดียวและตอกย้ำ "ท่อ" อันเดียวให้แน่น

สิ่งที่โดเซอร์ไม่สามารถรู้ได้คือความจุของช่องสัญญาณของผู้โจมตี และหากเขาไม่คำนวณพลังการโจมตีอย่างถูกต้องและไม่อุดตันช่องทางไปยังเซิร์ฟเวอร์ทันทีถึง 100% การโจมตีก็สามารถถูกขับไล่ได้อย่างรวดเร็วและง่ายดาย การใช้สาธารณูปโภคเช่น TCPการถ่ายโอนข้อมูลเป็นเรื่องง่ายที่จะพบว่าการรับส่งข้อมูลขาเข้านั้นมาจาก DNS และที่ระดับไฟร์วอลล์ จะบล็อกไม่ให้ได้รับการยอมรับ ตัวเลือกนี้ - ปฏิเสธที่จะยอมรับการรับส่งข้อมูลจาก DNS - เกี่ยวข้องกับความไม่สะดวกบางอย่างสำหรับทุกคนอย่างไรก็ตามทั้งเซิร์ฟเวอร์และไซต์ในนั้นจะยังคงทำงานได้สำเร็จ

นี่เป็นเพียงทางเลือกเดียวจากตัวเลือกที่เป็นไปได้มากมายในการปรับปรุงการโจมตี มีการโจมตีประเภทอื่นอีกมากมาย เราจะพูดถึงมันอีกครั้ง สำหรับตอนนี้ ผมอยากจะสรุปว่าสิ่งที่กล่าวมาทั้งหมดเป็นจริงสำหรับการโจมตีที่มีพลังไม่เกินความกว้างของช่องสัญญาณไปยังเซิร์ฟเวอร์

หากการโจมตีนั้นรุนแรง

หากพลังโจมตีเกินความสามารถของช่องสัญญาณไปยังเซิร์ฟเวอร์ สิ่งต่อไปนี้จะเกิดขึ้น ช่องทางอินเทอร์เน็ตไปยังเซิร์ฟเวอร์ถูกอุดตันทันทีจากนั้นไปยังไซต์โฮสต์ไปยังผู้ให้บริการอินเทอร์เน็ตไปยังผู้ให้บริการต้นน้ำและอื่น ๆ ขึ้นไป (ในระยะยาว - ไปจนถึงขีดจำกัดที่ไร้สาระที่สุด) เท่าที่ พลังโจมตีก็เพียงพอแล้ว

แล้วมันก็กลายเป็นปัญหาระดับโลกสำหรับทุกคน โดยสรุป นั่นคือสิ่งที่เราต้องจัดการในวันที่ 20 พฤศจิกายน 2013 และเมื่อเกิดเหตุการณ์ความวุ่นวายครั้งใหญ่ ถึงเวลาเปิดเวทมนตร์พิเศษ!

นี่คือลักษณะของเวทย์มนตร์พิเศษ การใช้เวทย์มนตร์นี้ทำให้สามารถระบุเซิร์ฟเวอร์ที่รับส่งข้อมูลและบล็อก IP ในระดับผู้ให้บริการอินเทอร์เน็ต เพื่อหยุดรับคำขอใด ๆ ไปยัง IP นี้ผ่านช่องทางการสื่อสารกับโลกภายนอก (อัปลิงก์) สำหรับผู้รักระยะยาว: ผู้เชี่ยวชาญเรียกขั้นตอนนี้ "หลุมดำ", จากภาษาอังกฤษ blackhole.

ในกรณีนี้ เซิร์ฟเวอร์ที่ถูกโจมตีซึ่งมีบัญชี 500-1500 บัญชีจะยังคงอยู่โดยไม่มี IP มีการจัดสรรเครือข่ายย่อยใหม่ของที่อยู่ IP ซึ่งบัญชีลูกค้าจะถูกกระจายแบบสุ่มเท่า ๆ กัน ต่อไป ผู้เชี่ยวชาญกำลังรอให้การโจมตีเกิดขึ้นซ้ำอีกครั้ง มันมักจะเกิดซ้ำๆ อยู่เสมอ

และเมื่อมันเกิดขึ้นซ้ำ IP ที่ถูกโจมตีจะไม่มีบัญชี 500-1,000 บัญชีอีกต่อไป แต่มีเพียงสิบหรือสองบัญชีเท่านั้น

วงผู้ต้องสงสัยกำลังแคบลง บัญชี 10-20 บัญชีเหล่านี้จะถูกแจกจ่ายไปยังที่อยู่ IP ที่แตกต่างกันอีกครั้ง และอีกครั้งที่วิศวกรกำลังซุ่มโจมตีเพื่อรอการโจมตีซ้ำ พวกเขากระจายบัญชีที่เหลืออยู่ภายใต้ข้อสงสัยไปยัง IP ที่แตกต่างกันครั้งแล้วครั้งเล่าและค่อยๆ เข้าใกล้เพื่อกำหนดเป้าหมายของการโจมตี บัญชีอื่นๆ ทั้งหมด ณ จุดนี้จะกลับสู่การทำงานปกติบน IP ก่อนหน้า

ตามที่เห็นชัดเจน นี่ไม่ใช่ขั้นตอนที่เกิดขึ้นทันที แต่ต้องใช้เวลาในการดำเนินการ

ตำนานหมายเลขสี่:“เมื่อมีการโจมตีขนาดใหญ่เกิดขึ้น โฮสต์ของฉันไม่มีแผนปฏิบัติการ เขาเพียงแต่รอโดยหลับตาเพื่อให้เหตุระเบิดสิ้นสุดลง และตอบจดหมายของฉันด้วยการตอบกลับแบบเดียวกัน”สิ่งนี้ไม่เป็นความจริง: ในกรณีที่มีการโจมตี ผู้ให้บริการโฮสต์จะดำเนินการตามแผนเพื่อจำกัดขอบเขตและกำจัดผลที่ตามมาโดยเร็วที่สุด และตัวอักษรประเภทเดียวกันช่วยให้คุณถ่ายทอดสาระสำคัญของสิ่งที่เกิดขึ้นและในขณะเดียวกันก็ประหยัดทรัพยากรที่จำเป็นในการจัดการกับสถานการณ์ฉุกเฉินโดยเร็วที่สุด.

ปลายอุโมงค์มีแสงสว่างไหม?

ตอนนี้เราเห็นแล้วว่ากิจกรรม DDoS เพิ่มขึ้นอย่างต่อเนื่อง การสั่งโจมตีกลายเป็นเรื่องง่ายและราคาไม่แพงมาก เพื่อหลีกเลี่ยงการกล่าวหาว่าโฆษณาชวนเชื่อ จะไม่มีข้อพิสูจน์ แต่ใช้คำพูดของเรามันเป็นความจริง

เรื่องที่ห้า: “การโจมตี DDoS เป็นการดำเนินการที่มีราคาแพงมากและมีเพียงนักธุรกิจรายใหญ่เท่านั้นที่สามารถสั่งซื้อได้ อย่างน้อยที่สุด นี่คือกลอุบายของหน่วยสืบราชการลับ!” ในความเป็นจริงเหตุการณ์ดังกล่าวสามารถเข้าถึงได้อย่างมาก

ดังนั้นจึงไม่มีใครคาดหวังได้ว่ากิจกรรมที่เป็นอันตรายจะหายไปเอง แต่จะยิ่งเข้มข้นขึ้นเท่านั้น สิ่งที่เหลืออยู่คือการปลอมแปลงและลับอาวุธให้คมขึ้น นี่คือสิ่งที่เราทำ โดยปรับปรุงโครงสร้างพื้นฐานเครือข่าย

ด้านกฎหมายของปัญหา

นี่เป็นประเด็นที่ไม่ได้รับความนิยมอย่างมากในการอภิปรายเกี่ยวกับการโจมตี DDoS เนื่องจากเราไม่ค่อยได้ยินเกี่ยวกับกรณีของผู้กระทำความผิดที่ถูกจับและลงโทษ อย่างไรก็ตาม คุณควรจำไว้ว่า: การโจมตี DDoS ถือเป็นความผิดทางอาญา ในประเทศส่วนใหญ่ของโลกรวมทั้งสหพันธรัฐรัสเซียด้วย

ตำนานหมายเลขหก: « ตอนนี้ฉันรู้เกี่ยวกับ DDoS มากพอแล้ว ฉันจะจัดปาร์ตี้ให้คู่แข่ง - และจะไม่มีอะไรเกิดขึ้นกับฉันสำหรับเรื่องนี้!” เป็นไปได้ว่ามันจะเกิดขึ้น และถ้าเป็นเช่นนั้นก็ดูไม่มาก

- จุดเริ่มต้นของเรื่องราวกับ DDoS ของระบบการชำระเงิน Assist

- ตอนจบที่น่าตื่นเต้น

โดยทั่วไป เราไม่แนะนำให้ใครก็ตามมีส่วนร่วมในการปฏิบัติที่เลวร้ายของ DDoS เพื่อไม่ให้เกิดความโกรธเกรี้ยวแห่งความยุติธรรมและไม่ทำลายกรรมของคุณ และเนื่องจากกิจกรรมเฉพาะของเราและความสนใจในการวิจัยที่กระตือรือร้น เรายังคงศึกษาปัญหา ยืนหยัด และปรับปรุงโครงสร้างการป้องกันต่อไป

ป.ล.:เราไม่มีคำพูดดีๆ เพียงพอที่จะแสดงความขอบคุณ ดังนั้นเราจึงพูดออกไป"ขอบคุณ!" ให้กับลูกค้าผู้ป่วยของเราที่ให้การสนับสนุนเราอย่างอบอุ่นในวันที่ยากลำบากเมื่อวันที่ 20 พฤศจิกายน 2013 คุณได้พูดคำให้กำลังใจมากมายในการสนับสนุนของเราใน