4.1. Vad är en brandvägg till för?

Antivirus skyddar system- och användarfiler från skadlig programvara. Syftet med brandväggar är att filtrera in inkommande och utgående trafik och blockera obehörig åtkomst till en dator.

För att arbeta på Internet använder operativsystemet tjänster som öppnar portar och väntar på anslutningar till dem. Genom att känna till portnumret kan användaren ansluta till den från en fjärrdator och få tillgång till vissa resurser. Problemet är att implementeringen av vissa tjänster innehåller fel som kan användas för en nätverksattack – antingen en virusattack eller en som syftar till att störa driften av en sårbar tjänst eller systemet som helhet. En brandvägg, som använder en uppsättning regler, tillåter eller nekar åtkomst till en dator från Internet.

Notera

Ursprungligen var en brandvägg en skiljevägg i lok placerad mellan maskinrummet och vagnarna och skyddade de senare från eventuell brand. I sin moderna betydelse började detta ord användas ungefär i början av 1990-talet, då det inte gick att hitta en entydig översättning för det engelska ordet brandvägg. Eftersom det tyska ordet Brandmauer betydde samma sak och redan var känt började man använda det, dock bara i det postsovjetiska rymden.

Den första som dyker upp paketfilter, som agerade baserat på information placerad i rubriken: IP-adress, käll- och destinationsportnummer, pakettyp och längd. Det såg ut så här: En dator i det interna nätverket med en specifik IP-adress får ansluta till alla externa datorer som endast använder den angivna porten. Till exempel, SMTP-protokollet, som används för att skicka e-post, använder port 25, POP3-protokollet, genom vilket e-post tas emot, använder port 110, webbtjänster är vanligtvis konfigurerade på port 80. När du försökte komma åt andra tjänster blockerade brandväggen anslutningen.

Så småningom stod det klart att ett sådant statiskt upplägg inte var tillräckligt. Detta ledde till uppkomsten av filter som övervakar anslutningarnas tillstånd (statliga). Efter hand ökade funktionaliteten hos brandväggar, filter på applikationsnivå och anslutningsfilter dök upp som kunde styra sammanhanget. Låt oss inte fördjupa oss i historien, särskilt eftersom det idag är nästan omöjligt att hitta dem i sin rena form.

Oftast är det svårt för användaren att bestämma vad man ska neka eller tillåta vem. Operativsystemet Windows accepterar följande användarinteraktion med brandväggen som används. Till exempel skrivs adressen eller namnet på servern in i webbläsaren. Brandväggen, efter att ha analyserat begäran, blockerar den tillfälligt och ber användaren om bekräftelse och förser honom med all information: applikationen eller tjänsten, IP-adressen eller namnet på fjärrvärden och destinationsporten. Om du verkligen hade för avsikt att komma åt Internet med det här verktyget, bekräftar användaren detta och brandväggen tillåter anslutningen. För att inte störa användaren i framtiden kommer svaret ihåg. Men för att minska sannolikheten för fel upprepas processen efter en tid.

Således, om en anslutning av en slump tillåts för en dold trojan, finns det en möjlighet att den inte släpps igenom nästa gång. Men virusskapare använder också denna interaktionsfunktion. Nu, för att dölja sitt program, behöver de bara ladda ner det som ett Internet Explorer-tillägg; ibland kallas webbläsaren själv, vars adressfält innehåller inte bara namnet på fjärrvärden utan också informationen som stals . Användaren förstår inte alltid kärnan i begäran, så i de flesta fall lyckas bedrägeriet.

En brandvägg måste användas tillsammans med ett antivirusprogram. Dessa är inte ömsesidigt uteslutande applikationer, utan snarare kompletterande sådana, även om många av dagens brandväggar har vuxit till riktiga säkerhetssystem som kan övervaka ovanstående situation.

Det är nödvändigt att kontrollera både inkommande och utgående trafik. I det första fallet kommer du att skyddas från obehöriga åtkomstförsök utifrån, och kontroll av utgående trafik gör att du kan blockera trojaner och andra skadliga program som försöker få tillgång till Internet, samt onödig trafik i form av banners . Det bör noteras att även om alla brandväggar är lika, kan varje specifik implementering innehålla buggar.

Uppkomsten av inbyggda Brandvägg Windows XP välkomnades av många, men det stod snart klart att det bara styr inkommande trafik, och är sämre än de flesta lösningar när det gäller enkla inställningar. Förbättrad Brandvägg i Windows Vista har den något större möjligheter - den stöder filtrering av inkommande och utgående trafik. Det kan förhindra program från att komma åt eller svara på förfrågningar från andra datorer, så multimediaprogram kan spela upp mediefiler på den lokala datorn men kan inte ansluta till webbplatser på Internet. Brandvägg Windows Vista övervakar operativsystemresurser och blockerar anslutningen om de börjar bete sig annorlunda, vilket vanligtvis indikerar problem. Om ett annat program försöker gå online för att installera ett tillägg kommer användaren att se ett varningsmeddelande skickat Brandvägg.

Men i praktiken har användaren få medel för att finjustera, och en skadlig applikation, när den väl finns på datorn, kommer först och främst att försöka skapa en tillåtande regel, med fokus specifikt på den inbyggda Windows brandvägg, eller helt enkelt inaktivera det, så vi kommer inte att överväga det, utan flera typiska lösningar.

4.2. Personlig brandvägg Outpost Brandvägg

Outpost Firewall började med hJammer, som snabbt blev populärt. Anledningen till dess popularitet visade sig vara banal. Ett utländskt statligt företag använde en trojan för att spionera på sina användare. En viss anställd installerade Jammer och upptäckte inte bara spionprogrammet, utan spårade också riktningen för dess aktivitet. Denna incident drabbade pressen, en skandal bröt ut och Jammer blev omedelbart populär. Outpost Firewall Pro-brandväggen, vars första version dök upp 2001, fick nästan omedelbart erkännande och är idag populär på grund av dess breda funktionalitet och låga kostnad.

Idag erbjuder företaget flera alternativ för Outpost Firewall Pro:

Outpost Firewall Pro 2008 är en personlig brandvägg som ger ett omfattande Internetskydd och är designad för personligt bruk. Den här versionen är kompatibel med Windows Vista, en tidig version 4.0 finns tillgänglig på projektets webbplats, som stöder Windows 2000, XP och Server 2003;

Outpost Security Suite Pro – även avsedd för personligt bruk, ger 100 % datorskydd, innehåller alla nödvändiga säkerhetsverktyg: brandvägg, antivirus, antispionprogram, antispamfilter och proaktivt skydd;

Outpost Network Security är en lösning för att skydda små och medelstora företag från externa och interna hot;

Outpost Firewall Free är en personlig brandvägg för dig som surfar på Internet oregelbundet.

Låt oss ta en titt på Outpost Firewall Pro 2008.

Installera Outpost Firewall Pro

Installation av Outpost Firewall Pro är traditionell. I det första steget kan du välja installationsspråk - ryska, där alla meddelanden kommer att visas. Acceptera villkoren i licensavtalet. Under installationsprocessen kan du markera rutan med samma namn för att ladda ner de senaste uppdateringarna av Outpost Firewall. Efter att ha kopierat filerna visas den Installationsguiden.

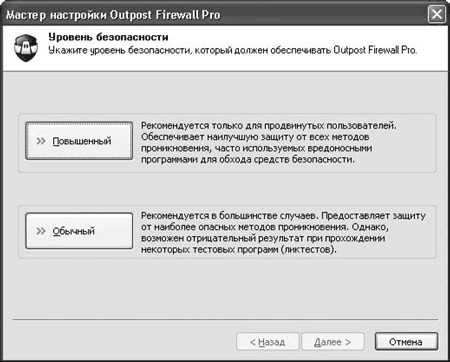

I det första fönstret Installationsguider(Fig. 4.1) måste du välja vilken säkerhetsnivå som programmet ska tillhandahålla:

Upphöjd– för avancerade användare; brandväggen kommer att ge största möjliga skydd;

Vanlig– Outpost Firewall Pro kommer att skydda systemet från de farligaste penetrationsmetoderna utan att störa användaren med ständiga förfrågningar; denna nivå rekommenderas i de flesta fall.

Ris. 4.1. Installationsguide för Outpost Firewall Pro

Skanna filer vid start– Förhindrar känd skadlig programvara från att köras, men blockerar inte andra åtkomstförsök som att kopiera eller spara;

Skanna filer vid alla åtkomstförsök– förhindrar alla försök att komma åt filer infekterade med känd skadlig programvara.

Det andra alternativet ger mest skydd, men kan påverka systemets prestanda negativt. Om du märker en minskning av prestanda är det bättre på datorer med låg effekt att sedan byta till det första alternativet. För att förbättra prestandan kan du markera rutan Aktivera cachelagring av verifieringsstatus. I det här fallet kommer en dold cachefil att skapas första gången du öppnar den, nästa gång kontrolleras den mot det aktuella tillståndet, och om inga skillnader hittas kommer kontrollen att stoppas.

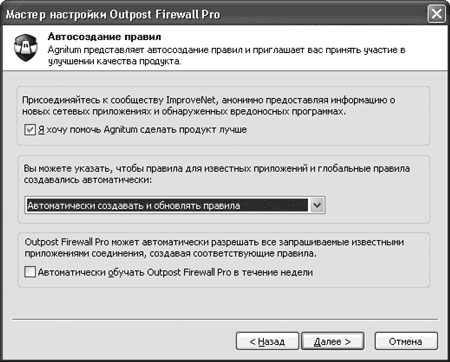

Ris. 4.2. Dialogrutan Konfigurationsguide

Följande alternativ är möjliga här:

Skapa och uppdatera regler automatiskt– det mest bekväma och rekommenderade alternativet: när applikationer går online kommer användaren att skapa regler för dem och uppdatera dem vid behov;

Skapa regler automatiskt– samma, men utan automatisk uppdatering av reglerna; i det senare fallet begärs användaren;

Skapa inte regler automatiskt– regler skapas inte automatiskt.

Genom att markera rutan Träna automatiskt Outpost Firewall Pro inom en vecka, kommer du att aktivera automatiskt skapande av tillåtelseregler för kända applikationer som begär anslutningar.

Dessutom erbjuder Agnitum att delta i ImproveNet-programmet. Om du markerar lämplig ruta kommer data om nätverksapplikationer för vilka det inte finns några regler att samlas in automatiskt, nya systemregler och applikationsanvändningsstatistik kommer att skapas. Den insamlade informationen kommer att skickas till utvecklingsbolaget en gång i veckan (informationen kommer att överföras i komprimerad form i bakgrunden utan avbrott i driften av systemet). Baserat på den information som samlas in kommer nya regler att skapas, som sedan blir tillgängliga via uppdateringssystemet. Resultatet av ImproveNet-programmet bör vara en minskning av antalet förfrågningar till användaren: Outpost bör få större autonomi i beslutsfattandet. Om det behövs kan dessa inställningar ändras genom att köra kommandot Inställningar > Allmänt > ImproveNet.

När du startar programmet för första gången kommer en uppmaning att visas på skärmen för att registrera programmet; Om du inte har en licens kan du lagligt använda Outpost Firewall i 30 dagar genom att klicka på knappen Använda sig av.

Arbeta med Outpost Firewall

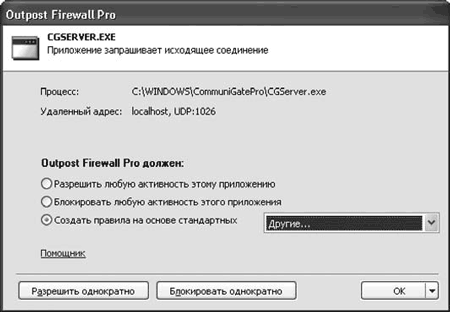

Efter installationen är Outpost Firewall konfigurerad och redo att användas. Detta indikeras av en ikon som visas i meddelandefältet, vars utseende beror på den valda policyn. Som standard är den installerad träningsläge. Enligt den, varje gång en applikation för vilken en regel inte är inställd försöker få åtkomst till nätverket, presenteras användaren för en begäran (Fig. 4.3) som innehåller den nödvändiga informationen som i de flesta fall gör det möjligt att fatta ett beslut: program namn, fjärrtjänst, portnummer och IP-adress.

Ris. 4.3. Applikationen försöker komma åt nätverket

Dessutom, när Anti-Spyware-modulen är aktiverad, analyseras begäran, och om allt är normalt visas en etikett bredvid programmets namn Inget spionprogram upptäckt. Baserat på den mottagna informationen kan användaren fatta ett av följande beslut:

Tillåt all aktivitet för den här appen– applikationen läggs till i listan över betrodda, och alla anslutningar som begärs av den tillåts automatiskt;

Neka all aktivitet till denna applikation– applikationen får statusen förbjuden och alla anslutningar blockeras automatiskt;

Skapa en regel baserad på standard– de flesta applikationer kräver endast åtkomst till nätverket via vissa protokoll och portar; Outpost innehåller mallar som kan användas för att skapa regler för sådana applikationer - i det här fallet kommer applikationen att vara begränsad till de angivna protokollen;

Tillåt en gång eller Blockera en gång– om du tvivlar på syftet med programmet kan du tillåta eller neka dess åtkomst till nätverket en gång och övervaka programmets reaktion.

Genom att klicka på länken Assistent, kan du få mer detaljerad information om processen för att hjälpa dig att fatta rätt beslut, inklusive information från utvecklarens webbplats. I menyknapparna OK kan aktiveras Auto-inlärningsläge.

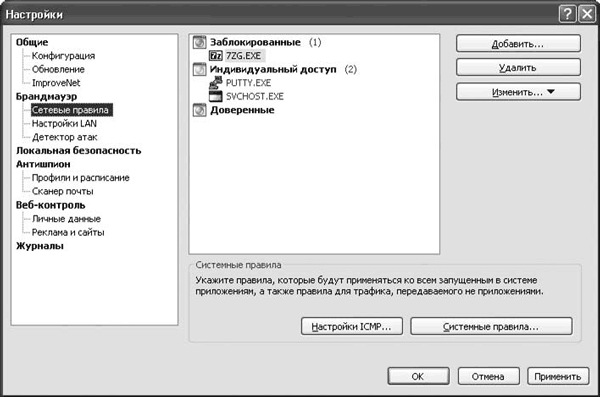

För en sådan applikation kan du även skapa din egen regel med en beskrivning. Låt oss till exempel skapa en regel för webbläsaren Firefox. I den sammanhangsberoende menyn som anropas genom att högerklicka på ikonen i meddelandefältet, välj inställningar, i fönstret som visas (Fig. 4.4), gå till fliken Brandvägg > Nätverksregler och tryck på knappen Lägg till.

Ris. 4.4. Fönstret för att skapa nätverksregler

Programmet kommer att be dig ange sökvägen till den körbara filen. Använd din filhanterare och navigera till katalogen där Firefox installerades (som standard är detta C:\Program Files\Mozilla Firefox), där du väljer filen firefox.exe. Som standard faller programmet i kategorin Blockerad; för att ge honom åtkomst till nätverket, välj objektet i snabbmenyn Lita alltid på den här appen.

I det här fallet kommer applikationen att ha full åtkomst. För att anpassa dess beteende mer fint, välj i samma meny Använd regler. Ett fönster visas Regelredaktör, var på fliken Nätverksregler måste trycka på en knapp Ny. I fönstret som visas, redigera regeln genom att ange händelsen (riktning, adress och port) och parametrar (meddela, aktivera dynamisk filtrering, registrera inte). Klicka på den understrukna länken i fältet Avkoda regeln du kan ändra parametervärdena.

Efter träningsperiodens slut, det vill säga när alla regler har skapats och användaren inte längre får förfrågningar, behöver du gå till Bakgrundsläge arbete. I det här fallet fungerar brandväggen i osynligt läge för användaren och visar ingen ikon i meddelandefältet. Tack vare detta kan föräldrar till exempel blockera oönskad trafik och kontrollera arbetet på internet utan att deras barn märker det. I det här läget förbrukar Outpost Firewall färre resurser.

För att växla till bakgrundsläge, ring inställningsfönstret. På fliken Är vanliga i rullgardinsmenyn Välj startläge Installera Bakgrund. För att förhindra att någon ändrar brandväggsinställningarna, välj omkopplaren på samma flik Lösenordsskydd att positionera Sätta på och ställ in ett lösenord.

Bortsett från Träningslägen Följande policyer finns (de är tillgängliga i snabbmenyn för meddelandefältsikonen):

Blockera allt– alla anslutningar är blockerade; denna policy kan till exempel användas för att tillfälligt koppla bort en dator från nätverket;

Låsläge– alla anslutningar utom de tillåtna är blockerade; efter utbildningsstadiet är det värt att använda just denna policy;

Upplösningsläge– alla anslutningar är tillåtna, utom förbjudna;

Stäng av– driften av Outpost Firewall, inklusive attackdetektorn, är avstängd, alla anslutningar är tillåtna.

Programgränssnitt

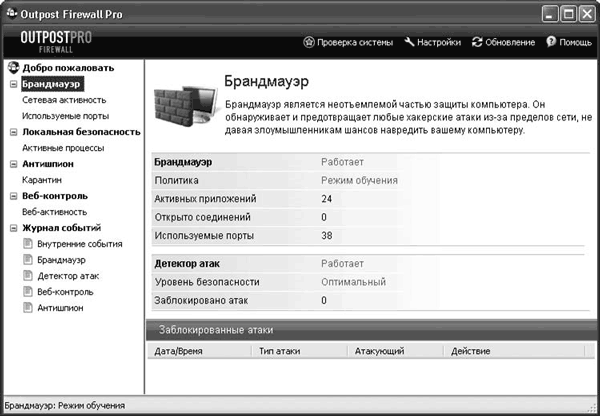

Efter installationen är Outpost Firewall redo att fungera, och för det mesta kommer användaren att kommunicera med den enbart i form av att svara på frågor när de försöker komma åt valfri applikation på Internet. För att se robotstatistik och nätverksaktivitet för applikationer, finjustera brandväggspolicyn och plugin-program, måste du öppna huvudprogramfönstret (Fig. 4.5).

Ris. 4.5. Huvudprogramfönster

Visuellt är huvudfönstret uppdelat i två delar. Längst upp finns en panel med knappar som ger snabb åtkomst till vissa funktioner.

För att visa information i en användarvänlig form finns en informationspanel till vänster, vars arbete påminner om att arbeta i Dirigent Windows. Den vänstra panelen väljer en kategori och den högra panelen visar detaljerad information. Bredvid några objekt finns ett plustecken, genom att klicka på vilket du kan utöka listan. Genom att välja objektet Välkommen, kan du få information om licensen, se nyheter från utvecklarens webbplats, etc. Objekt Brandvägg innehåller två stycken.

Nätverksaktivitet. Genom att välja det här alternativet kommer du att kunna se en lista över alla applikationer och processer som för närvarande har aktiva anslutningar, och detaljerad information om dem (protokoll, IP-adress och port, anslutningsstarttid och varaktighet, antal byte som skickats och tagits emot, hastighet, status).

Om du ser en anslutning som du inte tillät, eller om du misstänker att en dold trojan fungerar, kan du avsluta anslutningen genom att högerklicka på motsvarande rad till höger på skärmen och välja objektet i snabbmenyn som visas Koppla ifrån. Genom att välja objektet i samma meny Kolumner, kan du redigera informationsutmatningsfälten. Paragraf Skapa en regel låter dig snabbt öppna regelredigeraren för denna applikation.

Använda hamnar. Detta visar alla applikationer och processer som för närvarande har öppna portar, inklusive de som väntar på anslutningar.

Komponent Lokal säkerhet Skyddar din dator från okända eller förtäckta hot. Här kan du ändra säkerhetsnivån och skapa en lista med undantag för processer som inte behöver övervakas, aktivera eller inaktivera det interna skyddet av Outpost Firewall Pro. I stycket Aktiva processer En lista över alla aktiva processer visas, som anger deras nätverksaktivitet.

Komponent Antispion Skyddar din dator från trojaner, maskar och spionprogram. Med en knapptryckning Kör systemkontroll du kan skanna systemet efter hot och misstänkta föremål. I det här fallet kan du välja ett av alternativen för att kontrollera systemet: Snabb, Full Och Selektiv. Alla misstänkta objekt kommer att flyttas till fliken Karantän, varifrån de kan tas bort, helt enkelt återställas eller återställas genom att lägga till dem i undantag. Realtidsskyddsläget och driften av postskannern ställs också in här.

På fliken Webbkontroll visar antalet blockerade objekt (cookies, aktivt innehåll på webbsidor, referenser, reklambanner), samt försök att överföra personuppgifter.

Notera

Hänvisare innehåller information som gör att du kan spåra från vilken resurs användaren omdirigerades till en given adress. En uppsättning referenser låter dig ta reda på vilka resurser som besöktes.

Alla händelser som spelats in av Outpost Firewall Pro kan ses genom att gå till Händelseloggen. De är indelade i kategorier (interna händelser, brandvägg, attackdetektor, webbkontroll, antispionprogram), vilket är bekvämt för analys.

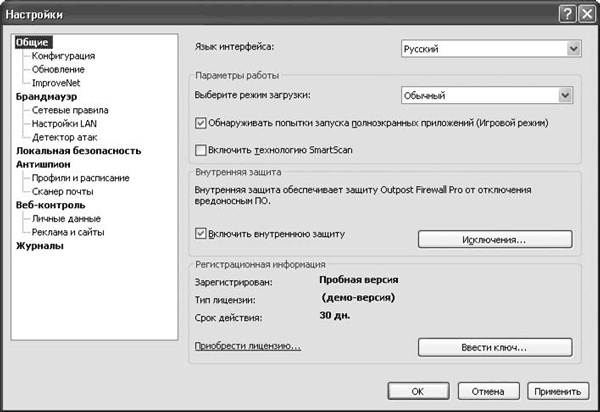

Konfigurera Outpost Firewall Pro

Outpost Firewall Pro-inställningar kan nås genom att klicka på knappen med samma namn. Huvudinställningarna matchar namnen i huvudprogramfönstret (Fig. 4.6).

Ris. 4.6. Inställningsfönster för Outpost Firewall Pro

Låt oss titta på de vanligaste inställningarna och de som kan behövas i det inledande skedet av arbetet.

På menyn Är vanliga välj gränssnittsspråk, nedladdningsläge och spellägesupplösning, där brandväggen inte stör användaren med meddelanden. Genom att markera rutorna aktiveras SmartScan-teknik och internt brandväggsskydd. Genom att gå till undermenyn Konfiguration, kan du skydda inställningarna med ett lösenord, spara och återställa konfigurationen. Uppdateringsschemat anges i stycket Uppdatering. Efter installationen kontrolleras uppdateringar varje timme. Detta kan ändras vid behov.

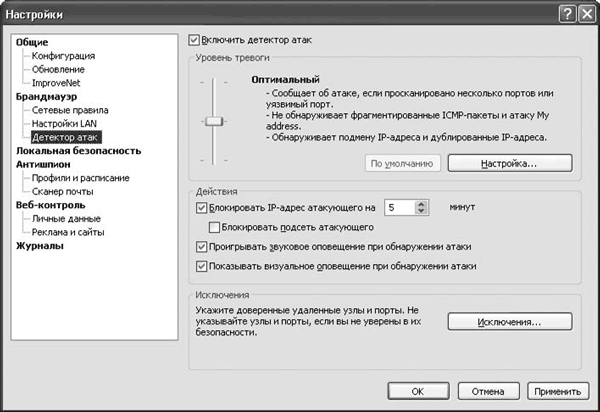

På menyn Brandvägg Brandväggsdriftsläget är konfigurerat i normalt, bakgrunds- och spelläge. Under installationen analyserar Outpost Firewall Pro nätverksinställningar och lokala nätverk som är säkra ur dess synvinkel skrivs in i underposten LAN-inställningar. Som standard är all kommunikation med sådana nätverk tillåten. Om det behövs kan du här ändra listan över betrodda nätverk, individuella IP-adresser och domäner. Kryssruta Förtroendeman bredvid adressen tillåter alla anslutningar; För att tillåta anslutningar till delade filer eller kataloger med NetBIOS-protokollet, markera kryssrutan med samma namn. Modul Attackdetektor, vars inställningar finns i motsvarande meny (Fig. 4.7), lägger till funktioner som vanligtvis inte är typiska för klassiska brandväggar: detektering och förhindrande av datorattacker från det lokala nätverket och Internet. Modulen skannar inkommande data efter signaturer av kända attacker, och analyserar även skanningsförsök och attacker som syftar till denial of service (DoS - Denial of Service), och andra, inklusive okända, nätverksattacker.

Ris. 4.7. Inställningar för attackdetektormodul

Råd

Om ett nätverkssystem för att upptäcka och avvärja attacker är installerat på din dator, bör Attack Detector-modulen inaktiveras genom att avmarkera motsvarande ruta.

I fält Larmnivå Larmnivån och modulens åtgärder när en attack upptäcks konfigureras. Med hjälp av skjutreglaget kan du välja en av tre larmnivåer: Kort, Optimal Och Maximal, som skiljer sig i deras svar på vissa godartade typer av attacker. Den senare ger den högsta skyddsnivån, men kommer att utfärda ett stort antal varningar. Genom att trycka på knappen inställningar, kan du ange vilka typer av attacker Outpost Firewall ska upptäcka och förhindra. På fliken Ethernet konfigurerar skydd mot vissa attacker som är typiska för Ethernet- och Wi-Fi-nätverk. I synnerhet bör ARP-filtrering aktiveras här för att skydda mot angripare som förfalskar IP-adressen. I området Ethernet-attacker modulens reaktion på sådana attacker är konfigurerad. På fliken Dessutom du kan redigera listan över attacker som modulen ska upptäcka och förhindra. Varje attack har en kort beskrivning, men det rekommenderas att inaktivera vad som helst endast om du vet exakt vad du gör. Genom att trycka på knappen Sårbara hamnar, kan du ange alla portnummer som kräver särskild uppmärksamhet. Här kan du ange portnumren som traditionellt används av trojaner och fjärrstyrningsprogram. Kryssruta Blockera angriparen i ... minuter låter dig ställa in tidsperioden för vilken IP-adressen för den attackerande noden kommer att blockeras, det vill säga ingen kommer att kunna ansluta till den skyddade datorn från denna adress. Ytterligare kryssruta Blockera angriparens undernät låter dig skydda dig ifall en angripare vill ändra IP-adressen (till exempel när du återansluter via en modemanslutning kan du få en annan IP-adress). För att få varningar när attacker upptäcks, markera kryssrutorna Spela en ljudvarning när attacker upptäcks Och Visa visuell varning när attacker upptäcks. För att säkerställa att betrodda noder inte blockeras av attackdetektorn bör de anges i fältet Undantag– alla paket som skickas av dem kommer inte att betraktas som skadliga.

Moduluppställning Lokal säkerhet liknande det som beskrivs ovan. Med hjälp av reglaget, beroende på arten av det aktuella arbetet, ställs en av fyra säkerhetsnivåer in - från Kort, som endast kontrollerar förfrågningar om nätverksåtkomst från modifierade körbara filer, till Maximal, vars aktivering möjliggör maximalt systemskydd. Genom att trycka på knappen inställningar, kan du ange vilka åtgärder, händelser och komponenter som denna modul ska övervaka. Du bör bara använda det här alternativet om problem uppstår eller om du vet exakt vad du vill uppnå. I de flesta fall är det bekvämare att använda reglaget Säkerhetsnivå. Applikationer som kan anropas av andra program kan listas Anmärkningsvärda applikationer och konfigurera kontrollregler individuellt i listan Undantag mot läckagekontroll. För att göra detta, klicka på knappen med samma namn och ange sökvägen till den körbara filen. Modul Lokal säkerhet kommer inte att kontrollera sina handlingar och störa användaren med förfrågningar.

På fliken Antispion Aktiverar eller inaktiverar spionprogramkontrollmodulen och konfigurationen av varningar och undantag. Kryssruta Kontrollera om det finns spionprogram när du startar ett program kommer att tillåta genomsökning av alla program som körs efter att Outpost Firewall Pro startar. Om skanningen laddar systemet kan du markera kryssrutan Kör specificerade jobb med låg prioritet. I stycket Profiler och schema systemkontrollprofiler och automatiska kontrolljobb vid angivna tidpunkter konfigureras. När du ställer in en skanningsprofil kan du ange vilka systemobjekt och hårddiskpartitioner som ska skannas, samt skanna vissa typer av filer och arkiv. Använda en rullgardinslista Välj en åtgärd Ställer in standardåtgärden för upptäckta skadliga objekt. Kryssruta Hoppa över filer större än: ... MB låter dig ställa in den maximala storleken på skannade filer. På fliken Mail skanner konfigurerar läget för att kontrollera bilagor i e-postmeddelanden. Om din e-post redan genomsöks av ett antivirusprogram kan du inaktivera sådan genomsökning genom att markera rutan Inaktivera bilagafilter. De återstående objekten låter dig byta namn på bilagor med specificerade tillägg eller sätta dem i karantän.

Flik Webbkontroll innehåller inställningar för modulen med samma namn. Använd skjutreglaget för att välja nivå för webbkontroll. Som lägst Lättvikt Endast annonsering baserad på sökord blockeras, interaktiva element är tillåtna. Även om interaktiva element ursprungligen utformades för att förenkla användarinteraktion, kan de utnyttjas av hackare. När du ställer in nivån Optimal Vissa farliga interaktiva element är blockerade. Genom att trycka på knappen inställningar, kan du ange vilka specifika element som ska blockeras eller tillåtas: ActiveX- och Visual Basic-skript, Java-applikationer och skript, Cookies, popup-fönster, externa interaktiva element, dolda ramar, animationer och referenser.

Liksom andra informationskällor finns många internetresurser tack vare reklam. Vissa webbplatser missbrukar banners, som är bilder i olika storlekar, vilket leder till långsammare laddningstider. Dessutom förlorar en användare som betalar per megabyte värdefull trafik. Att inaktivera visningen av bilder löser bara delvis problemet.

Notera

Det är allmänt accepterat att banners saktar ner laddningen på grund av deras storlek, som ibland överstiger storleken på själva informationen, vilket är anledningen till att användaren laddade ner resursen. Det är inte allt: banners laddas med hjälp av skript som genererar adressen dynamiskt, men oftast från andra sajter, så i vissa fall tvingas användaren vänta tills sajten hittas och informationen han sedan ser är fastställd.

När du ställer reglaget till nivå Maximal Annonser kan blockeras efter storlek. Aktivt innehåll används dock på många resurser idag, och utan dess aktivering är fullvärdigt arbete omöjligt. Sådana webbplatser kan läggas till på fliken Undantag. På fliken Personlig information blockering av överföring av personuppgifter konfigureras, till exempel ett försök att överföra ett kreditkortsnummer. Genom att ställa in olika parametrar kan du automatiskt ersätta personlig information med asterisker eller blockera överföringen av sådana paket. Men om du arbetar med nätbutiker och andra resurser som kräver sådan information, lägg till dem i menyn Undantag. Du kan helt blockera kända skadliga webbplatser och konfigurera annonsblockering med sökord i underavsnittet Reklam och webbplatser. På fliken Genom nyckelord du kan ange en lista med nyckelord som matchas i HTML-taggar IMG SRC= Och AHREF= deras nedladdning kommer att blockeras. Genom att trycka på knappen Ladda ner eller Spara, kan du ladda ner en lista som erhållits från en annan dator, eller spara en sådan lista för senare användning på andra system. Flik Till storlek innehåller en lista över bildstorlekar som, om de matchas i HTML-taggen A ritningen kommer att blockeras. För att lägga till en bannerstorlek som inte finns i listan anger du dess data i fälten Bredd Och Höjd och tryck på knappen Lägg till.

4.3. Gratis brandvägg COMODO Firewall Pro

Utan tvekan är Outpost Firewall rik på möjligheter och låter dig ge ett komplett skydd. Men många användare vill inte eller kan inte betala för mjukvaruprodukten. Låt oss överväga en av de tillgängliga gratis brandväggarna - COMODO Firewall Pro. Det finns ingen mängd ytterligare funktioner i sådana produkter, men den utför huvudfunktionen - att skydda nätverksanslutningar och för att bekämpa spionprogram, virus och andra "gåvor" som Internet är rikt på, kan du använda andra program som beskrivs i den här boken.

COMODO Personal Firewall Pro har utvecklats av det amerikanska företaget Comodo Group och har flera gånger vunnit priser i olika tester. Projektets hemsida finns på http://www.personalfirewall.comodo.com/. Denna brandvägg kan självständigt hantera de flesta potentiella hot och ge användaren en lämplig varning och rekommendation. För personligt bruk distribueras Comodo Firewall gratis, men mot en avgift tillhandahåller produkten ytterligare funktioner. Även om dess egenskaper redan är tillräckliga: den känner igen flera tusen olika applikationer i olika kategorier (reklamprogram, spionprogram, säkra, etc.). Du kan lägga till register- och programfilövervakningsfunktioner; Misstänkta filer kan skickas till företagets server för analys av specialister. Programmet har ett enkelt och användarvänligt gränssnitt, tyvärr är senaste version 3.0 endast på engelska. Version 3.0 kommer att fungera i Windows Vista, 64-bitarsversioner av Windows XP och Windows Server 2003. En tidigare version 2.4 finns tillgänglig på projektets webbplats, som har en version med ryskt gränssnitt. Version 2.4 stöder Windows 2000.

I den nya versionen har brandväggen flyttats till en ny arkitektur, kallad A-VSMART (Anti-Virus, Spyware, Malware, Rootkit, Trojan). Dess uppgift är att avsevärt öka skyddsnivån genom noggrannare trafikkontroll, processövervakning och begränsning av åtkomst till kritiska systemobjekt. Version 3.0 har blivit mer flexibel i konfigurationen, användaren har fler parametrar till sitt förfogande. En grupp förkonfigurerade policyer låter dig bygga mer komplexa regler om det behövs.

Arbetar med Comodo Firewall Pro

Installationen av programmet är traditionell och, trots avsaknaden av ett lokaliserat gränssnitt, enkel. I de flesta fall räcker det att acceptera standardinställningarna och klicka på knappen Nästa för att gå till nästa steg. Efter att ha samlat in systemparametrar och valt en katalog för installation, startar guiden Comodo Firewall Pro Configuration Wizard. I det första steget kommer den att be dig välja applikationens driftläge: Brandvägg med försvar + (rekommenderas) eller Brandvägg. Det andra läget är att fungera som en brandvägg utan ytterligare funktioner. Om du inte har en applikation installerad på din dator som orsakar en konflikt när du arbetar med den, bör du välja det första alternativet, som ger maximalt skydd. Nästa steg är att svara på om man ska ansluta A-VSMART – svara positivt.

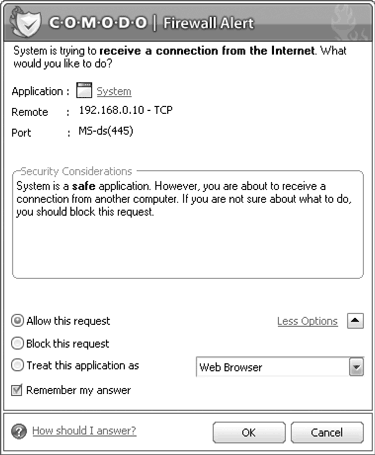

Efter installationen börjar programmet lära sig, övervakar lanseringen av alla program på användarens dator och försöker upprätta en anslutning. Om COMODO inte kan fatta ett beslut på egen hand kommer ett meddelandefönster att visas (Figur 4.8) som uppmanar användaren att göra det. Färgen på toppen av fönstret beror på hur allvarlig situationen är. Om COMODO bedömer en händelse som kritisk blir färgen röd, om faran inte är så stor blir den gul.

Ris. 4.8. Begäran till användare från COMODO

Överst i fältet Ansökan anger applikationen som deltar i begäran, i Avlägsen– IP-adress för fjärrsystemet och protokollet (TCP eller UDP), och in Hamn– porten på det lokala systemet som begäran togs emot till. Användaren kan välja ett av följande alternativ:

Tillåt denna begäran– tillåt denna anslutning;

Blockera denna begäran– blockera denna anslutning;

Behandla denna ansökan som– ange hur du visar denna applikation.

När du väljer det sista objektet med hjälp av rullgardinsmenyn måste du ange en fördefinierad regel. Om det är en nätverksförfrågan - webbläsare(Webbläsare) FTP-klient(FTP-klient), Pålitlig applikation(Trusted Application), Blockerad applikation(Blockera applikation), Endast utgående(Endast utgående). Om denna ansökan är Installationsprogram eller Updater(Installation eller Updater) Pålitlig applikation, Windows systemapplikation(Windows-systemapplikation) Isolerad applikation(isolerad applikation), Begränsad applikation(begränsad tillämpning). För att säkerställa att COMODO kommer ihåg ditt val, se till att kryssrutan är markerad Kom ihåg mitt svar. När ditt val är gjort, tryck på knappen OK.

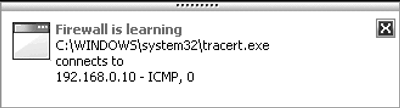

När du kör en lokal applikation eller försöker upprätta en anslutning till en annan dator, informeras användaren via ett popup-fönster Brandväggen lär sig(Fig. 4.9).

Ris. 4.9. Brandväggsutbildning pågår

COMODO brandväggsgränssnitt

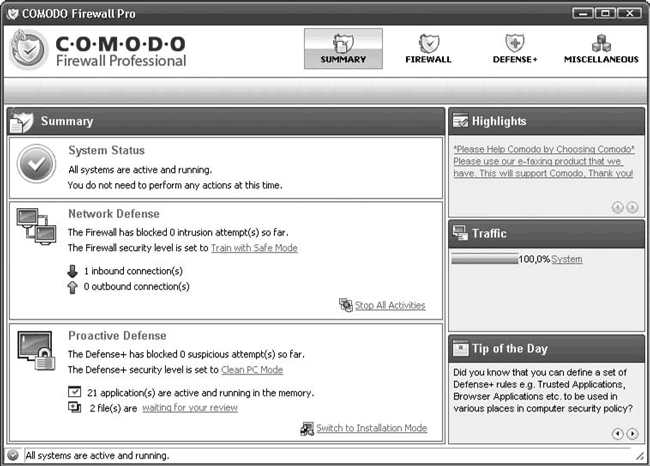

Låt oss titta på huvudpunkterna. Visuellt är programfönstret uppdelat i tre delar. Längst upp finns en panel med fyra knappar som ger tillgång till brandväggens huvudfunktioner. För att få en sammanfattning av aktuell status, klicka Sammanfattning(Fig. 4.10).

Ris. 4.10. COMODO-gränssnitt

I fält System status visar brandväggens status; Efter att systemet har startats, kommer det att ta lite tid att kontrollera de aktuella inställningarna och köra applikationer och tjänster, varefter det kommer att visa resultatet. Om allt är bra kommer du att se en grön ikon. Om problem uppstår kommer COMODO själv att föreslå en lösning. I fält Nätverksförsvar visar det totala antalet inkommande anslutning(ar) och utgående anslutning(ar). Klicka på länken Stoppa alla aktiviteter, kan du snabbt blockera alla anslutningar. Länk efter Brandväggens säkerhetsnivå är inställd på, visar den aktuella skyddsnivån. Om du klickar på den kommer du till inställningsfönstret Brandväggsbeteendeinställningar, där du kan använda reglaget för att ställa in en av fem skyddsnivåer:

Inaktiverad– nätverkspolicyer är inaktiverade, all inkommande och utgående trafik tillåts;

Träningsläge– brandväggen är i inlärningsläge, information om applikationer som upprättar anslutningar kommer ihåg utan att kontakta användaren;

Träna med felsäkert läge– standardläge; nätverkspolicyer är aktiverade, information om utgående trafik initierad av säkra applikationer kommer ihåg, användaren meddelas av ett popup-fönster, när en okänd applikation försöker upprätta en nätverksanslutning får användaren en förfrågan;

Anpassat policyläge– det här läget ska väljas efter träning av brandväggen; den följer helt enkelt etablerade policyer, blockerar okända sådana och tillåter anslutningar som beskrivs i reglerna;

Blockera alla läge– blockeringsläge för alla anslutningar.

Var uppmärksam på siffrorna i fältet Håll en varning på skärmen i maximal ... sekund– exakt hur många sekunder varningsfönstret kommer att visas. Om det behövs, ställ in ett annat värde här. På fliken Varningsinställning varningsnivåer är inställda. Standardinställningen är låg ( Låg). Använda reglaget Varningsfrekvensnivå, kan du förbättra den så att den informerar användaren om alla händelser på nätverket. För att ändringarna ska träda i kraft måste du klicka på knappen innan du stänger fönstret. Tillämpa.

I likhet med nätverksanslutningar, i Nätverksförsvar i fält Proaktivt försvar applikationsaktivitet visas. Av särskilt intresse är länken väntar på din recension(Väntar på din granskning), bredvid kommer antalet filer att visas för vilka COMODO inte kan fatta ett beslut på egen hand. Klicka på länken - i fönstret Mina väntande filer(Mina filer i fråga) en lista över dem kommer att visas. För varje fil kan du ta reda på dess plats, företag (om någon) och status (till exempel ny eller modifierad). Om det är svårt att fatta ett beslut på egen hand, markera filen med en kryssruta och klicka på knappen Slå upp(Sök) – brandväggen ansluter till en internetdatabas och returnerar information om filen. För att bekräfta denna fil, klicka på knappen Skicka in(Nuvarande), för att ta bort en fil från listan – knappen Avlägsna(Radera), och för att ta bort från systemet – Rena(Rena). Med hjälp av en knapp Flytta till(Flytta) Filen kan flyttas till den angivna platsen. Om du behöver lägga till en fil manuellt till den här listan, använd knappen Lägg till, välj sedan en fil på disken ( Bläddra bland filer) eller process ( Bläddra pågående process).

Länk i rad Försvarssäkerhetsnivån är inställd på låter dig ändra skyddssystemläget, vars syfte sammanfaller med de som beskrivs ovan. Optimal används som standard Rengör PC-läge, där policyer verkställs. När du kör betrodda applikationer lär COMODO sig genom att skriva ny information till policyn. Körbara filer på icke-flyttbara media (förutom de som finns i Mina väntande filer och nya) anses vara betrodda.

Genom att trycka på knappen Brandvägg, kan du komma åt brandväggsinställningarna, visa händelser och anslutningar, lägga till program i listan över betrodda eller förbjudna och ange betrodda och otillförlitliga nätverk. Liknande punkter finns i Försvar+, endast här gäller inställningarna applikationer, inte nätverksanslutningar. I Diverse du kan importera/exportera inställningar, utföra diagnostik och ställa in några allmänna parametrar för COMODO-drift.

Listan över gratis brandväggar är omfattande. Bland andra lösningar kan vi rekommendera Jetico Personal Firewall från det finska företaget med samma namn ( http://www.jetico.com/) eller PC Tools Firewall Plus ( http://www.pctools.com/ru/firewall/). Den senare har ett lokaliserat gränssnitt.