Sex myter om DDoS och en blick från insidan

Här och där i officiell kommunikation från värdleverantörer finns det allt oftare hänvisningar till reflekterade DDoS-attacker. Allt oftare antar användare omedelbart DDoS när de upptäcker otillgängligheten på sin webbplats. I början av mars upplevde Runet faktiskt en hel våg av sådana attacker. Samtidigt försäkrar experter att det roliga bara har börjat. Det är helt enkelt omöjligt att ignorera ett fenomen som är så relevant, hotfullt och spännande. Så idag ska vi prata om myter och fakta om DDoS. Ur värdleverantörens synvinkel förstås.

Minnesvärd dag

Den 20 november 2013, för första gången i vårt företags 8-åriga historia, var hela den tekniska plattformen otillgänglig i flera timmar på grund av en aldrig tidigare skådad DDoS-attack. Tiotusentals av våra kunder i hela Ryssland och OSS led, för att inte tala om oss själva och vår internetleverantör. Det sista leverantören lyckades spela in innan det vita ljuset bleknade för alla var att dess ingångskanaler var tätt igensatta av inkommande trafik. För att visualisera detta, föreställ dig ditt badkar med ett vanligt avlopp, med Niagarafallen som rusar in i det.

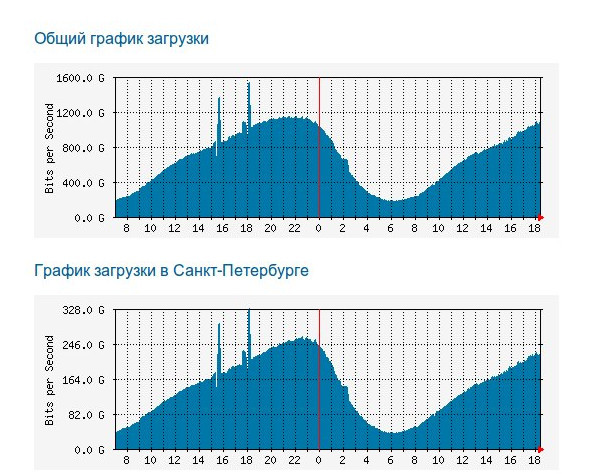

Även leverantörer högre upp i kedjan kände effekterna av denna tsunami. Graferna nedan illustrerar tydligt vad som hände den dagen med internettrafiken i St. Petersburg och i Ryssland. Notera de branta topparna vid 15 och 18 timmar, exakt vid de ögonblick då vi registrerade attackerna. För dessa plötsliga plus 500-700 GB.

Det tog flera timmar att lokalisera attacken. Servern som den skickades till beräknades. Sedan beräknades målet för internetterrorister. Vet du vem allt det här fiendens artilleri träffade? En mycket vanlig, blygsam kundsajt.

Myt nummer ett: "Målet för attacken är alltid värdleverantören. Detta är hans konkurrenters intrig. Inte min." Faktum är att det mest troliga målet för internetterrorister är en vanlig kundsajt. Det vill säga platsen för en av dina värdgrannar. Eller kanske din också.

Allt är inte DDoS...

Efter händelserna på vår tekniska webbplats den 20 november 2013 och deras delvisa upprepning den 9 januari 2014, började vissa användare anta DDoS i något särskilt fel på sin egen webbplats: "Detta är DDoS!" och "upplever du DDoS igen?"

Det är viktigt att komma ihåg att om vi drabbas av en sådan DDoS som även våra kunder känner av det så anmäler vi det direkt själva.

Vi skulle vilja försäkra dem som har bråttom att få panik: om det är något fel på din webbplats är sannolikheten att det är DDoS mindre än 1%. Helt enkelt på grund av det faktum att många saker kan hända med en webbplats, och dessa "många saker" händer mycket oftare. Vi kommer att prata om metoder för snabb självdiagnos av exakt vad som händer med din webbplats i ett av följande inlägg.

Under tiden, låt oss förtydliga termerna, för att ordanvändningen ska vara korrekt.

Om villkor

DoS-attack (från engelska Denial of Service) - Detta är en attack utformad för att göra att en server nekas tjänst på grund av dess överbelastning.

DoS-attacker är inte förknippade med skador på utrustning eller stöld av information; deras mål - få servern att sluta svara på förfrågningar. Den grundläggande skillnaden mellan DoS är att attacken sker från en maskin till en annan. Det är exakt två deltagare.

Men i verkligheten ser vi praktiskt taget inga DoS-attacker. Varför? Eftersom målen för attacker oftast är industrianläggningar (till exempel kraftfulla produktiva servrar för värdföretag). Och för att orsaka någon märkbar skada på driften av en sådan maskin behövs mycket större kraft än sin egen. Det här är det första. Och för det andra är initiativtagaren till en DoS-attack ganska lätt att identifiera.

DDoS - i huvudsak samma som DoS, bara attacken är distribuerad natur. Inte fem, inte tio, inte tjugo, utan hundratals och tusentals datorer får åtkomst till en server samtidigt från olika platser. Denna armé av maskiner kallas botnät. Det är nästan omöjligt att identifiera kunden och arrangören.

Medbrottslingar

Vilken typ av datorer ingår i botnätet?

Du kommer att bli förvånad, men det här är ofta de vanligaste hemmamaskinerna. Vem vet?.. -

förmodligen din hemdator föras bort till ondskans sida.

Du behöver inte mycket för detta. En angripare hittar en sårbarhet i ett populärt operativsystem eller program och använder det för att infektera din dator med en trojan som, en viss dag och tid, beordrar din dator att börja utföra vissa åtgärder. Skicka till exempel förfrågningar till en specifik IP. Utan din vetskap eller deltagande såklart.

Myt nummer två: « DDoS görs någonstans långt ifrån mig, i en speciell underjordisk bunker där skäggiga hackare med röda ögon sitter.” I själva verket, utan att veta om det, du, dina vänner och grannar - vem som helst kan vara en omedveten medbrottsling.

Det här händer verkligen. Även om du inte tänker på det. Även om man är fruktansvärt långt ifrån IT (speciellt om man är långt ifrån IT!).

Underhållande hacking eller DDoS-mekanik

DDoS-fenomenet är inte enhetligt. Detta koncept kombinerar många handlingsalternativ som leder till ett resultat (denial of service). Låt oss titta på de problem som DDoSers kan ge oss.

Överanvändning av serverdatorresurser

Detta görs genom att skicka paket till en specifik IP, vars bearbetning kräver en stor mängd resurser. Att ladda en sida kräver till exempel att ett stort antal SQL-frågor körs. Alla angripare kommer att begära denna exakta sida, vilket kommer att orsaka serveröverbelastning och denial of service för normala, legitima webbplatsbesökare.

Det här är en attack på nivå med en skolbarn som tillbringade ett par kvällar med att läsa tidningen Hacker. Hon är inget problem. Samma begärda URL beräknas omedelbart, varefter åtkomst till den blockeras på webbservernivå. Och detta är bara en lösning.

Överbelastning av kommunikationskanaler till servern (utgång)

Svårighetsgraden för denna attack är ungefär densamma som den föregående. Angriparen bestämmer den tyngsta sidan på sajten, och botnätet under hans kontroll börjar begära det en masse.

Föreställ dig att den del av Nalle Puh som är osynlig för oss är oändligt stor

I det här fallet är det också väldigt lätt att förstå vad som exakt blockerar den utgående kanalen och förhindrar åtkomst till denna sida. Liknande förfrågningar kan enkelt ses med hjälp av speciella verktyg som låter dig titta på nätverksgränssnittet och analysera trafik. Sedan skrivs en regel för brandväggen som blockerar sådana förfrågningar. Allt detta görs regelbundet, automatiskt och så blixtsnabbt att De flesta användare är inte ens medvetna om någon attack.

Myt nummer tre: "A Men de når sällan fram till min värd, och jag lägger alltid märke till dem.” Faktum är att 99,9% av attackerna du inte ser eller känner. Men den dagliga kampen med dem - Detta är det vardagliga, rutinmässiga arbetet för ett webbhotell. Detta är vår verklighet, där en attack är billig, konkurrensen är utanför listorna och inte alla visar urskillning i metoderna för att slåss om en plats i solen.

Överbelastning av kommunikationskanaler till servern (ingång)

Detta är redan en uppgift för dem som läser tidningen Hacker mer än en dag.

Foto från Ekho Moskvy radiowebbplats. Vi hittade inget mer visuellt för att representera DDoS med överbelastning av ingångskanaler.

För att fylla en kanal med inkommande trafik till fullo måste du ha ett botnät, vars kraft gör att du kan generera den nödvändiga mängden trafik. Men det kanske finns ett sätt att skicka lite trafik och ta emot mycket?

Det finns, och inte bara en. Det finns många alternativ för attackförbättring, men en av de mest populära just nu är attack via offentliga DNS-servrar. Experter kallar denna förstärkningsmetod DNS-förstärkning(ifall någon föredrar experttermer). För att uttrycka det enkelt, föreställ dig en lavin: en liten ansträngning räcker för att bryta den, men omänskliga resurser räcker för att stoppa den.

Det vet du och jag offentlig DNS-server på begäran ger vem som helst information om vilket domännamn som helst. Till exempel frågar vi en sådan server: berätta om domänen sprinthost.ru. Och utan att tveka berättar han allt han vet.

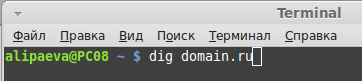

Att fråga en DNS-server är en mycket enkel operation. Det kostar nästan ingenting att kontakta honom, förfrågan kommer att vara mikroskopisk. Till exempel, så här:

Allt som återstår är att välja ett domännamn, informationen om vilket kommer att utgöra ett imponerande datapaket. Så de ursprungliga 35 byten förvandlas med en handvändning till nästan 3700. Det är en ökning med mer än 10 gånger.

Men hur kan du säkerställa att svaret skickas till rätt IP? Hur förfalskar man IP-källan för en begäran så att DNS-servern skickar sina svar i riktning mot ett offer som inte begärde någon data?

Faktum är att DNS-servrar fungerar enligt UDP kommunikationsprotokoll, vilket inte alls kräver bekräftelse av källan till begäran. Att skapa en utgående IP i detta fall är inte särskilt svårt för doseraren. Det är därför denna typ av attack är så populär nu.

Det viktigaste är att det räcker med ett väldigt litet botnät för att utföra en sådan attack. Och flera olika offentliga DNS, som inte kommer att se något konstigt i det faktum att olika användare från tid till annan begär data från samma värd. Och först då kommer all denna trafik att smälta samman till en ström och spika fast ett "rör" tätt.

Vad doseraren inte kan veta är kapaciteten hos angriparens kanaler. Och om han inte beräknar kraften i sin attack korrekt och inte omedelbart täpper till kanalen till servern till 100%, kan attacken slås tillbaka ganska snabbt och enkelt. Använda verktyg som TCPdump Det är lätt att ta reda på att inkommande trafik kommer från DNS, och blockera den från att accepteras på brandväggsnivå. Detta alternativ - att vägra acceptera trafik från DNS - är förknippat med ett visst besvär för alla, men både servrarna och webbplatserna på dem kommer att fortsätta att fungera framgångsrikt.

Detta är bara ett alternativ av många möjliga för att förbättra en attack. Det finns många andra typer av attacker, dem kan vi prata om en annan gång. För nu skulle jag vilja sammanfatta att allt ovanstående är sant för en attack vars kraft inte överstiger bredden på kanalen till servern.

Om attacken är kraftfull

Om attackkraften överskrider kapaciteten för kanalen till servern händer följande. Internetkanalen till servern täpps till omedelbart, sedan till värdsidan, till dess internetleverantör, till uppströmsleverantören, och så vidare och vidare och vidare uppåt (på lång sikt - till de mest absurda gränserna), så långt som attackkraften är tillräcklig.

Och då blir det ett globalt problem för alla. Och i ett nötskal, det var vad vi var tvungna att ta itu med den 20 november 2013. Och när storskaliga omvälvningar inträffar är det dags att slå på speciell magi!

Så här ser den speciella magin ut.Med hjälp av denna magi är det möjligt att avgöra vilken server som trafiken leds till och blockera dess IP på internetleverantörsnivå. Så att den slutar ta emot förfrågningar till denna IP via sina kommunikationskanaler med omvärlden (upplänkar). För termälskare: experter kallar detta förfarande "svart hål", från engelska blackhole.

I det här fallet förblir den attackerade servern med 500-1500 konton utan sin IP. Ett nytt undernät av IP-adresser tilldelas för det, över vilket klientkonton är slumpmässigt jämnt fördelade. Därefter väntar experter på att attacken ska upprepa sig. Det upprepar sig nästan alltid.

Och när det upprepas har den attackerade IP:n inte längre 500-1000 konton, utan bara ett dussin eller två.

Kretsen av misstänkta minskar. Dessa 10-20 konton distribueras återigen till olika IP-adresser. Och återigen ligger ingenjörerna i bakhåll och väntar på att attacken ska upprepas. Om och om igen distribuerar de de misstänkta kontona till olika IP-adresser och fastställer således, gradvis närmar sig, målet för attacken. Alla andra konton återgår vid denna tidpunkt till normal drift på föregående IP.

Som är tydligt är detta inte en omedelbar procedur, det tar tid att implementera.

Myt nummer fyra:"När en storskalig attack inträffar har min värd ingen handlingsplan. Han väntar bara, med slutna ögon, på att bombningen ska ta slut, och besvarar mina brev med samma typ av svar.”Detta är inte sant: i händelse av en attack agerar värdleverantören enligt en plan för att lokalisera den och eliminera konsekvenserna så snabbt som möjligt. Och brev av samma typ låter dig förmedla essensen av vad som händer och samtidigt spara de resurser som krävs för att hantera en nödsituation så snabbt som möjligt.

Finns det ljus i slutet av tunneln?

Nu ser vi att DDoS-aktiviteten ständigt ökar. Att beställa en attack har blivit mycket tillgängligt och skandalöst billigt. För att undvika anklagelser om propaganda kommer det inte att finnas några korrekturlänkar. Men ta vårt ord för det, det är sant.

Myt nummer fem: "En DDoS-attack är ett mycket dyrt företag, och bara affärsmagnater har råd att beställa en. Åtminstone är detta underrättelsetjänsternas intrig! Faktum är att sådana evenemang har blivit extremt tillgängliga.

Därför kan man inte förvänta sig att skadlig aktivitet kommer att försvinna av sig själv. Snarare kommer det bara att intensifieras. Allt som återstår är att smida och slipa vapnet. Det här är vad vi gör, att förbättra nätverksinfrastrukturen.

Den juridiska sidan av frågan

Detta är en mycket impopulär aspekt av diskussionen om DDoS-attacker, eftersom vi sällan hör om fall där förövarna grips och straffas. Du bör dock komma ihåg: En DDoS-attack är ett brott. I de flesta länder i världen, inklusive Ryska federationen.

Myt nummer sex: « Nu vet jag tillräckligt om DDoS, jag ska beställa en fest åt en konkurrent - och ingenting kommer att hända mig för detta!" Det är möjligt att det kommer att hända. Och om det gör det kommer det inte att verka mycket.

- Början av historien med DDoS i Assist-betalningssystemet

- Spännande slut

I allmänhet råder vi inte någon att engagera sig i den ondskefulla utövandet av DDoS, för att inte dra på sig rättvisans vrede och inte förstöra din karma. Och vi, på grund av vår verksamhets särdrag och stort forskningsintresse, fortsätter att studera problemet, stå vakt och förbättra defensiva strukturer.

PS:vi har inte tillräckligt med vänliga ord för att uttrycka vår tacksamhet, så vi säger bara"Tack!" till våra tålmodiga kunder som varmt stöttade oss en svår dag den 20 november 2013. Du har sagt många uppmuntrande ord till vårt stöd i