Izberite požarni zid.

Eno najbolj kritičnih orodij za zaščito računalnika je požarni zid, imenovan tudi požarni zid. Je nekakšen vratar, ki izvaja strog nadzor nad dohodnimi in odhodnimi podatkovnimi paketi in ima nabor pravil za dovoljenje programom in storitvam v omrežje in iz njega. Presenetljivo je, da požarni zidovi na mnogih računalnikih še vedno niso pravilno nameščeni ali konfigurirani. Medtem pa uporabnik, katerega osebni računalnik je povezan z internetom in ni zaščiten s požarnim zidom, močno ogroža delovanje svojega računalnika in varnost informacij. Še huje je, če je nameščeno orodje napačno nastavljeno ali ko je na osebnem računalniku hkrati aktivnih več požarnih zidov, zaradi česar prihaja do enostavnih napak pri delovanju programa in namestitvi povezave ter do kritičnih napak pri delovanju OS se lahko pojavi. Nekateri uporabniki imajo slab odnos do požarnih zidov samo zato, ker ko je vklopljen način usposabljanja, v začetnih fazah delovanja ta zaščitna orodja prikažejo veliko zahtev za dovolitev prometa aplikacij, ki poskušajo prenašati ali prejemati podatke iz omrežja. Če zavrnete takšno zahtevo programa, se pozneje preprosto ne bo povezal z internetom. Po drugi strani pa dovolite, da se neznani pripomoček poveže, vaš računalnik izpostavite nevarnosti okužbe ali uhajanja podatkov. Tudi z minimalnim znanjem o postavitvi požarnega zidu je takšne težave mogoče rešiti v nekaj sekundah. Vendar pa mit o težavnosti odpravljanja napak v požarnem zidu še vedno ostaja.CHIP bo govoril o osnovnih principih delovanja in konfiguracije požarnih zidov ter predstavil najbolj priljubljene programske pakete.

Kako delujejo požarni zidovi

Angleško ime “firewall” in nemško ime “Brandmauer” skrivata bistvo delovanja požarnih zidov. V dobesednem prevodu so sestavljeni iz dveh besed: »zid« in »ogenj«. Sprva so gasilci ta izraz uporabljali za označevanje posebnih struktur, s katerimi je mogoče zaščititi sosednje zgradbe pred širjenjem požara. Če si predstavljamo, da so razni omrežni napadi požar, osebni računalnik in domače ali pisarniško omrežje pa naš dom, potem postane namen tovrstnih programov očiten. Požarni zid v primeru računalnika prevzame vlogo mejne kontrolne točke, ki prepušča omrežni promet in v skladu s seznamom pravil zavrže prepovedane informacije ter glede na nastavitve tudi beleži poskuse napadov. od zunaj in nepooblaščen dostop do omrežja. V tem primeru lahko uporabnik nastavi pravila za delovanje svoje »mejne točke«. Pri ustvarjanju takšnih pravil, odvisno od uporabljenega požarnega zidu, lahko določite parametre, kot so protokol, naslov, številka vrat, ime programa, čas delovanja pravila, dejanja v primeru poskusa vzpostavitve povezave in številne druge nastavitve.

Kakšni so?

Sodobne požarne zidove lahko razdelimo na več vrst, od katerih ima vsaka prednosti in slabosti.

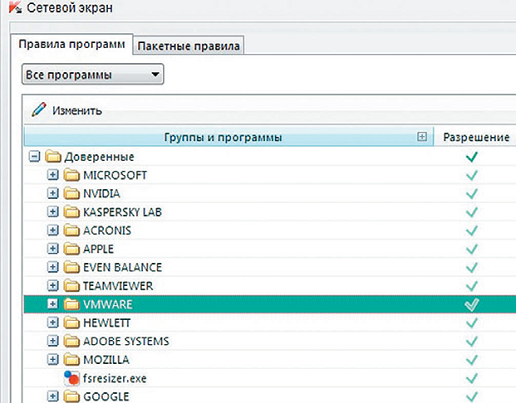

PROGRAMSKA OPREMA- posebne aplikacije, ki opravljajo vlogo požarnega zidu in praviloma s tem povezane varnostne funkcije. Takšna orodja je relativno enostavno namestiti in konfigurirati, vendar so dovzetna za napade virusov. Na primer, z redkimi posodobitvami sistema, protivirusnega programa in njegovih zbirk podatkov lahko zlonamerni pripomočki onemogočijo ali delno poškodujejo požarne zidove programske opreme. Na žalost ima programska oprema obremenitev procesorja in RAM-a, kar je lahko zelo opazno na računalniku z nizko porabo energije.

STROJNA OPREMA- profesionalne, precej težke za konfiguracijo in drage naprave, ki razbremenijo računalnik in so skoraj odporne na virusne napade. Poleg tega je lahko delovanje strojnih požarnih zidov za uporabnika in programsko opremo nevidno, njihova zmogljivost pa je veliko večja. Takšne naprave so običajno zasnovane za filtriranje prometa in zaščito celotnega omrežja, ne pa posameznih osebnih računalnikov. Omogočajo skeniranje prometa za zlonamerno in prepovedano vsebino in so lahko opremljeni z varnostnimi dodatki.

HIBRIDNI so požarni zidovi, vgrajeni v različne programske in strojne izdelke. Uporabljajo se kot dodatek protivirusnim programom, proxy strežnikom, modemom, usmerjevalnikom, dostopnim točkam itd. Običajno vam takšna strojna oprema omogoča, da naredite najbolj potrebne nastavitve in ustvarite več pravil za filtriranje prometa, ki pa lahko povsem zadostujejo za domače omrežje.

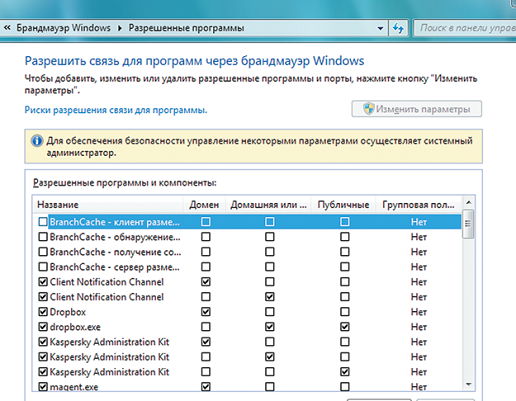

Požarni zid Windows: Začetna raven

Spletna stran: microsoft.ru; Cena: zastonj

Ta požarni zid podpira hkratno delovanje več omrežnih profilov: domena - domensko omrežje v organizaciji; javna - javna (javna in brezžična) omrežja; domača - domača ali službena zaprta omrežja. Tako je za vsak primer posebej zagotovljena ustrezna raven varnosti – na primer interna in virtualna omrežja ter dostop do interneta. V "sedmih" je uporabniški vmesnik požarnega zidu na nadzorni plošči postal bolj informativen. Za vsak aktivni profil so prikazane dodatne informacije o trenutnih nastavitvah. Na levi strani nadzorne plošče požarnega zidu sta se pojavili dve povezavi, kjer lahko spremenite nastavitve za obvestila o blokiranju programa in omogočite ali onemogočite požarni zid. Priročno je, da je za vsak profil na voljo funkcija blokiranja vseh dohodnih povezav. Poleg tega lahko dodate program med izjeme požarnega zidu - ta funkcija je prikazana na levi strani pogovornega okna. Če morate konfigurirati dovoljenja za določen pripomoček, kliknite povezavo »Dovoli zagon programa ali komponente ...«. Če želite dodati aplikacijo na seznam, morate klikniti »Dovoli drugemu programu«.

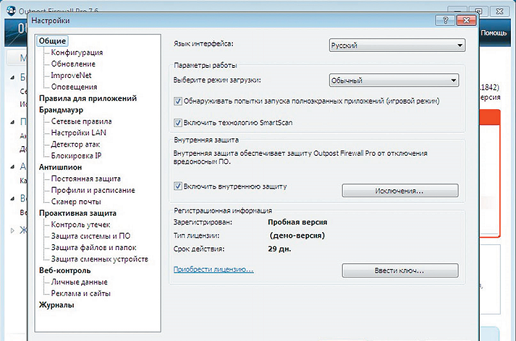

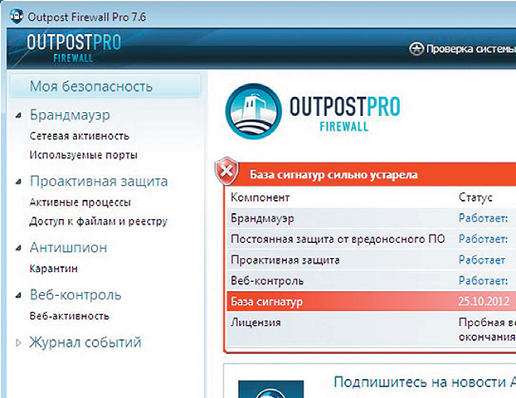

Outpost požarni zid PRO: celovita obramba

Spletna stran: agnitum.ru; Cena: od 899 rub.

Ta izdelek izstopa po dobro premišljenem vmesniku s popolno podporo za ruski jezik in obsežnim naborom orodij za zaščito pri delu v omrežjih. Hkrati ga bo zaradi velikega števila parametrov začetnikom težje obvladati. Možno je priključiti dodatne module in natančno prilagoditi sam program, pa tudi dostop do aplikacijskega omrežja: dodati in odstraniti osnovne programe, nastaviti splošna pravila in spremeniti politike pripomočkov. Paket je zasnovan tako, da so vse osnovne operacije požarnega zidu, kot so blokiranje oglasov, filtriranje vsebine, filtriranje e-pošte in detektor napadov, dodeljene vtičnikom. Glavni modul spremlja omrežno aktivnost in obnašanje aplikacij, ki so na voljo v sistemu, ter konfigurira vse njegove komponente. Program lahko deluje v samodejnem ali vadbenem načinu. To je priročno pri lovljenju trojancev in vohunov. Paket vsebuje tudi vtičnik za blokiranje spletnega oglaševanja. V tem primeru program privzeto uporablja način »nevidnosti«, zaradi česar je težko zaznati uporabnikov računalnik. in napadi nanj. Pripomoček je opremljen tudi s samoobrambnim mehanizmom: ko je proces outpost.exe izbrisan, je komunikacija z omrežjem blokirana.

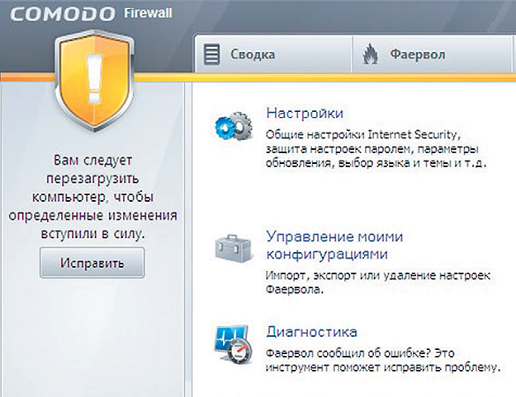

Požarni zid Comodo: prijazno skrbništvo

Spletna stran: personalfirewall.comodo.com; Cena: zastonj

Morda najbolj prijazen in preprost pripomoček, ki hkrati ponuja veliko možnosti in prilagodljivosti pri konfiguraciji. Poleg osnovnih funkcij vam ta požarni zid omogoča ogled tekočih procesov, je opremljen s proaktivnim zaščitnim modulom in lahko izvaja aplikacije v načinu peskovnika. Na primer, programi, ki niso prepoznani kot zaupanja vredni, se bodo samodejno izvajali samo izolirano. Comodo ponuja tudi priročen sistem pravil dostopa do internetnih aplikacij in prilagodljiv nadzor nad dejavnostmi programskih komponent. Program je samodejno konfiguriran za delo s knjižnicami DLL, ki jih pogosto uporabljajo zapisovalniki tipk, trojanci in vohunska programska oprema, da se vbrizgajo v zaupanja vredne procese. Application Behavior Analyzer spremlja aplikacije glede sprememb s strani procesov tretjih oseb in drugih sumljivih dejavnosti. Požarni zid Comodo nenehno spremlja svoje konfiguracijske datoteke in blokira spremembe. Vendar zaščita nastavitev z geslom ni zagotovljena. V času največje aktivnosti Comodo zelo obremeni sistem. Je tudi preveč preprost: na primer, ko blokirate dovoljeno aplikacijo, pod krinko katere se je želel vtihotapiti trojanec, lahko program znova uporabite šele po ponovnem zagonu.

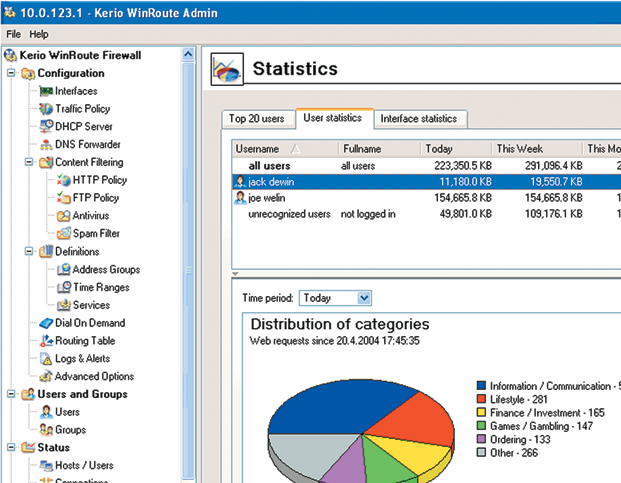

Požarni zid Kerio WinRoute: profesionalen, drag

Spletna stran: winroute.ru; Cena: V REDU. 10.000 rubljev. (za 5 osebnih računalnikov)

Ta paket pravzaprav ni toliko požarni zid, kot je kombinacija tega orodja in proxy strežnika. S tako osredotočenostjo in funkcionalnostjo ta program ni potreben za vsako domače ali celo pisarniško omrežje, še več, ni zelo donosno uporabljati to orodje za zaščito in nadzor prometa samo enega osebnega računalnika. Neusposobljenemu uporabniku bo težko takoj razumeti nastavitve tega kompleksa, a če boste nekaj časa preučevali pripomoček, boste lahko močno okrepili varnost in nadzor celotnega omrežja. Požarni zid Kerio WinRoute vam omogoča povezavo protivirusnih modulov za pregled vseh posredovanih informacij; konfigurirajte pravice dostopa do interneta za različne uporabnike in osebne računalnike (vključno s porabo časa in prometa); prilagodite hitrost internetne povezave za vsako skupino ali uporabnika posebej; ogled dnevnikov z zgodovino obiskov uporabnikov nadzorovanega lokalnega omrežja do različnih virov.

Program za delovanje potrebuje dokaj veliko sredstev, zlasti če se uporablja v velikem, zasedenem omrežju. Najbolje je, da požarnemu zidu Kerio WinRoute dodelite ločen računalnik in ustvarite tako imenovani prehod.

Kaspersky Internet Security: vse vključeno

Spletna stran: kaspersky.ru; Cena: 1600 rub.

To je celovit protivirusni paket, ki vključuje zelo zmogljiv in funkcionalen požarni zid. Takoj po namestitvi je pripravljen za delo in ne zahteva posebnih nastavitev ali šolanja. Razvijalci so poskrbeli za živce uporabnika in vnaprej sestavili pravila za delo v omrežju s standardnimi storitvami Windows in tipičnimi aplikacijami. Prav tako aplikacija že privzeto drži zaprta vsa kritična vrata, preko katerih so možni napadi iz interneta. Ko je zaznan, modul blokira napadalnega gostitelja za določen čas, ki ga je mogoče konfigurirati. Obstaja tudi način usposabljanja, v katerem lahko podrobno opišete dovoljeno omrežno aktivnost vsakega programa. Če skrbna konfiguracija ni potrebna, obstaja vgrajen niz standardnih pravil, ki jih je mogoče urejati. Profesionalci bodo cenili selektivno blokiranje programčkov Java, skript Java in VBS ter elementov ActiveX, katerih ranljivosti pogosto izkoriščajo napadalci. Pri zagonu aplikacij protivirusni paket samodejno preveri njihovo celovitost in jih blokira, če so zaznane spremembe. Za neizkušene uporabnike ima KIS vizualne indikatorje, ki prikazujejo odprta vrata, graf omrežne aktivnosti aplikacij in štetje prometa.

Beseda strokovnjaka. Antivirus plus požarni zid

Brez požarnega zidu bo učinkovitost vseh drugih načinov zaščite zagotovo zmanjšana. Tipičen primer, ko je uporaba požarnega zidu obvezna, je, ko računalnik deluje v javnem omrežju, na primer v kavarni. Izjemno uporaben je tudi pri uporabi v velikih omrežjih, saj omogoča filtriranje nepotrebnih podatkov in zahtevkov ter tako izboljša delovanje. Sodobni varnostni paketi imajo večplasten pristop k zaščiti uporabniških transakcij in podatkov. Vse komponente, kot so požarni zid, protivirusni program, nadzor aplikacij, zaščita pred izkoriščanjem, bančna zaščita itd., med seboj nenehno izmenjujejo informacije o sprejetih odločitvah in procesih, ki se dogajajo na računalniku. Zato je pomembno, da uporabljate protivirusni program in požarni zid istega proizvajalca, saj bosta v sodelovanju zagotovila višjo raven zaščite kot komponente različnih podjetij. Začetniki lahko pridobijo začetno znanje o zmožnostih sodobnega požarnega zidu (na primer del Kaspersky Internet Security) v razdelku »Podpora« na spletnem mestu proizvajalca: support.kaspersky.ru/8051.

Kako preveriti požarni zid

Po namestitvi in konfiguraciji požarnega zidu morate preveriti njegovo učinkovitost. V nasprotnem primeru je lahko delovanje požarnega zidu prej škodljivo kot koristno. Pri reševanju te težave lahko pomaga uporaba posebnih spletnih mest - kot so na primer 2ip.ru/checkport, portscan.ru, pcflank.com/test.htm, tools-on.net/privacy.shtml?2. Poleg tega CHIP priporoča uporabo testnih programov (Leak test): AWFT, PCFlank Leak test, 2ip Firewall tester ali drugih podobnih. Uporabite lahko tudi pregledovalnike ranljivosti, kot so XSpider, eEye Retina Network Security Scanner, Nmap, ali pa enega od njih zaženete na enem od računalnikov v vašem omrežju in pregledate notranji obseg naslovov IP lokalnega omrežja, ki ga varujete.