4.1. Čemu služi požarni zid?

Antivirus ščiti sistemske in uporabniške datoteke pred zlonamerno programsko opremo. Namen požarnih zidov je filtriranje dohodnega in odhodnega prometa ter blokiranje nepooblaščenega dostopa do računalnika.

Za delo v internetu operacijski sistem uporablja storitve, ki odpirajo vrata in čakajo na povezave z njimi. Če pozna številko vrat, se lahko uporabnik poveže z njim iz oddaljenega računalnika in pridobi dostop do nekaterih virov. Težava je v tem, da implementacija nekaterih storitev vsebuje napake, ki jih je mogoče uporabiti za omrežni napad – bodisi virusni ali tak, ki je namenjen motnjam delovanja ranljive storitve ali sistema kot celote. Požarni zid z nizom pravil dovoli ali zavrne dostop do računalnika iz interneta.

Opomba

Sprva je bil požarni zid pregrada v lokomotivah, ki se je nahajala med strojnico in vagoni in je slednje varovala pred morebitnim požarom. V sodobnem pomenu se je ta beseda začela uporabljati približno v zgodnjih devetdesetih letih prejšnjega stoletja, ko za angleško besedo požarni zid ni bilo mogoče najti nedvoumnega prevoda. Ker je nemška beseda Brandmauer pomenila isto in je bila že poznana, so jo začeli uporabljati, čeprav šele v postsovjetskem prostoru.

Prvi, ki se pojavi paketni filtri, ki je deloval na podlagi informacij v glavi: naslov IP, številke izvornih in ciljnih vrat, vrsta in dolžina paketa. Takole je izgledalo: Računalnik v notranjem omrežju z določenim naslovom IP se lahko poveže s katerim koli zunanjim računalnikom samo z uporabo navedenih vrat. Na primer, protokol SMTP, ki se uporablja za pošiljanje e-pošte, uporablja vrata 25, protokol POP3, prek katerega se sprejema pošta, uporablja vrata 110, spletne storitve so običajno konfigurirane na vratih 80. Pri poskusu dostopa do drugih storitev je požarni zid blokiral povezavo.

Postopoma je postalo jasno, da takšna statična shema ni dovolj. To je vodilo do pojava filtrov, ki spremljajo stanje povezav (stateful). Postopoma se je povečala funkcionalnost požarnih zidov, pojavili so se filtri na ravni aplikacije in filtri povezav, ki so lahko nadzorovali kontekst. Ne spuščajmo se v zgodovino, še posebej, ker jih je danes skoraj nemogoče najti v čisti obliki.

Najpogosteje se uporabnik težko odloči, kaj komu zavrniti ali dovoliti. Operacijski sistem Windows sprejema naslednjo interakcijo uporabnika z uporabljenim požarnim zidom. V spletni brskalnik je na primer vnesen naslov ali ime strežnika. Požarni zid, ko analizira zahtevo, jo začasno blokira in od uporabnika zahteva potrditev ter mu posreduje vse informacije: aplikacijo ali storitev, naslov IP ali ime oddaljenega gostitelja in ciljna vrata. Če ste res nameravali dostopati do interneta s tem pripomočkom, uporabnik to potrdi in požarni zid dovoli povezavo. Da uporabnika v prihodnje ne bi motili, si odgovor zapomni. Čeprav se za zmanjšanje verjetnosti napake postopek čez nekaj časa ponovi.

Torej, če je bila povezava slučajno dovoljena skritemu trojancu, obstaja možnost, da naslednjič ne bo dovoljena. Vendar ustvarjalci virusov uporabljajo tudi to interakcijsko funkcijo. Zdaj, da bi skrili svoj program, ga morajo samo prenesti kot razširitev Internet Explorerja, včasih se pokliče sam brskalnik, katerega naslovna vrstica ne vsebuje le imena oddaljenega gostitelja, temveč tudi informacije, ki so bile ukradene; . Uporabnik ne razume vedno bistva zahteve, zato je prevara v večini primerov uspešna.

Požarni zid je treba uporabljati skupaj s protivirusnim programom. Ne gre za aplikacije, ki se medsebojno izključujejo, ampak se dopolnjujejo, čeprav so številni današnji požarni zidovi prerasli v prave varnostne sisteme, ki lahko nadzirajo omenjeno situacijo.

Potrebno je nadzorovati tako dohodni kot odhodni promet. V prvem primeru boste zaščiteni pred poskusi nepooblaščenega dostopa od zunaj, nadzor nad odhodnim prometom pa vam bo omogočil blokiranje trojancev in drugih zlonamernih programov, ki poskušajo pridobiti dostop do interneta, ter nepotrebnega prometa v obliki pasic. . Upoštevati je treba, da čeprav so vsi požarni zidovi podobni, lahko vsaka posebna izvedba vsebuje napake.

Pojav vgrajenih Požarni zid Windows XP so mnogi pozdravili, vendar je kmalu postalo jasno, da nadzoruje le dohodni promet in je slabši od večine rešitev glede enostavnosti nastavitev. Izboljšano Požarni zid v sistemu Windows Vista ima nekoliko večje zmogljivosti - podpira filtriranje dohodnega in odhodnega prometa. Aplikacijam lahko prepreči dostop ali odzivanje na zahteve drugih računalnikov, tako da lahko večpredstavnostni programi predvajajo predstavnostne datoteke v lokalnem računalniku, ne morejo pa se povezati s spletnimi mesti v internetu. Požarni zid Windows Vista nadzoruje vire operacijskega sistema in, če se začnejo obnašati drugače, kar običajno pomeni težave, blokira povezavo. Če drug program poskuša vzpostaviti povezavo z internetom, da bi namestil dodatek, bo uporabnik videl poslano opozorilno sporočilo Požarni zid.

Vendar ima uporabnik v praksi le malo možnosti za natančno nastavitev in zlonamerna aplikacija, ko je v računalniku, bo najprej poskušala ustvariti dovoljeno pravilo, ki se osredotoča posebej na vgrajeno Požarni zid Windows, ali pa ga preprosto onemogočite, zato ga ne bomo upoštevali, ampak več tipičnih rešitev.

4.2. Osebni požarni zid Outpost Firewall

Outpost Firewall se je začel s pripomočkom za odkrivanje hekerskih napadov Jammer, ki je hitro postal priljubljen. Razlog za njegovo priljubljenost se je izkazal za banalnega. Tuje vladno podjetje je uporabilo trojanca za vohunjenje za svojimi uporabniki. Nek uslužbenec je namestil Jammer in ne le odkril vohunsko programsko opremo, ampak tudi sledil smeri njene dejavnosti. Ta incident je prizadel tisk, izbruhnil je škandal in Jammer je takoj pridobil popularnost. Požarni zid Outpost Firewall Pro, katerega prva različica se je pojavila leta 2001, je skoraj takoj pridobil priznanje in je danes priljubljen zaradi svoje široke funkcionalnosti in nizkih stroškov.

Danes podjetje ponuja več možnosti za Outpost Firewall Pro:

Outpost Firewall Pro 2008 je osebni požarni zid, ki zagotavlja celovito internetno zaščito in je zasnovan za osebno uporabo. Ta različica je združljiva z operacijskim sistemom Windows Vista, zgodnja različica 4.0 je na voljo na spletni strani projekta in podpira Windows 2000, XP in Server 2003;

Outpost Security Suite Pro – namenjen tudi osebni uporabi, zagotavlja 100-odstotno zaščito računalnika, vključuje vsa potrebna varnostna orodja: požarni zid, antivirus, antispyware, antispam filter in proaktivno zaščito;

Outpost Network Security je rešitev za zaščito malih in srednje velikih podjetij pred zunanjimi in notranjimi grožnjami;

Outpost Firewall Free je osebni požarni zid za tiste, ki neredno brskajo po internetu.

Oglejmo si Outpost Firewall Pro 2008.

Namestitev Outpost Firewall Pro

Namestitev Outpost Firewall Pro je tradicionalna. V prvem koraku lahko izberete jezik namestitve - ruski, na katerem bodo nato prikazana vsa sporočila. Sprejmite pogoje licenčne pogodbe. Med postopkom namestitve lahko potrdite istoimensko polje, da prenesete najnovejše posodobitve požarnega zidu Outpost. Po kopiranju datotek se prikaže Namestitveni čarovnik.

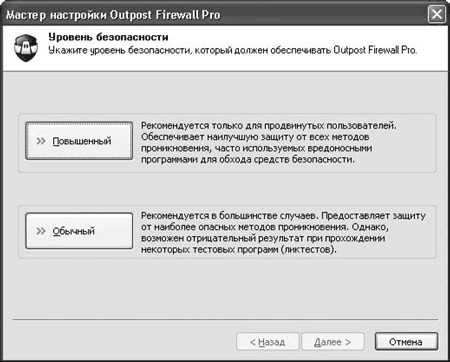

V prvem oknu Čarovniki za nastavitev(Slika 4.1) morate izbrati raven varnosti, ki jo bo program zagotavljal:

Povišan– za napredne uporabnike; požarni zid bo zagotovil največjo možno zaščito;

Vsakdanji– Outpost Firewall Pro bo zaščitil sistem pred najnevarnejšimi metodami vdora, ne da bi uporabnika motil s stalnimi zahtevami; ta raven je priporočljiva v večini primerov.

riž. 4.1.Čarovnik za namestitev Outpost Firewall Pro

Skeniraj datoteke ob zagonu– Preprečuje izvajanje znane zlonamerne programske opreme, vendar ne blokira drugih poskusov dostopa, kot sta kopiranje ali shranjevanje;

Skenirajte datoteke ob vsakem poskusu dostopa– preprečuje vse poskuse dostopa do datotek, okuženih z znano zlonamerno programsko opremo.

Druga možnost nudi največjo zaščito, vendar lahko negativno vpliva na delovanje sistema. Če opazite zmanjšanje zmogljivosti, je pri računalnikih z nizko porabo energije bolje preklopiti na prvo možnost. Če želite izboljšati delovanje, lahko potrdite polje Omogoči predpomnjenje stanja preverjanja. V tem primeru bo ob prvem dostopu do nje ustvarjena skrita predpomnilniška datoteka, naslednjič, ko bo preverjena glede na trenutno stanje, in če ni najdenih razlik, se bo preverjanje ustavilo.

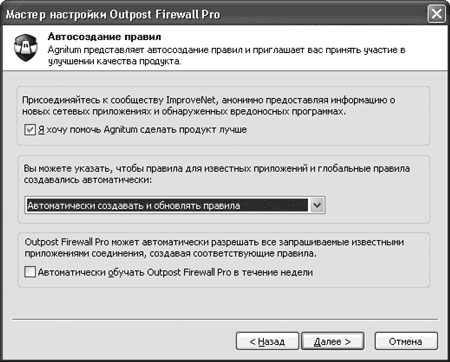

riž. 4.2. Pogovorno okno čarovnika za konfiguracijo

Tukaj so možne naslednje možnosti:

Samodejno ustvarjanje in posodabljanje pravil– najbolj priročna in priporočljiva možnost: ko bodo aplikacije na spletu, bo uporabnik zanje ustvaril pravila in jih po potrebi posodobil;

Samodejno ustvari pravila– enako, vendar brez avtomatskega posodabljanja pravil; v slednjem primeru je uporabnik pozvan;

Ne ustvarjajte pravil samodejno– pravila se ne ustvarijo samodejno.

S potrditvijo polja Samodejno usposobite Outpost Firewall Pro v enem tednu, boste omogočili samodejno ustvarjanje dovoljenih pravil za znane aplikacije, ki zahtevajo povezave.

Poleg tega Agnitum ponuja sodelovanje v programu ImproveNet. Če potrdite ustrezno polje, se samodejno zbirajo podatki o omrežnih aplikacijah, za katere ni pravil, ustvarjena bodo nova sistemska pravila in statistika uporabe aplikacij. Zbrane podatke bomo enkrat tedensko pošiljali razvojnemu podjetju (podatki se bodo prenašali v stisnjeni obliki v ozadju brez motenj v delovanju sistema). Na podlagi zbranih informacij bodo ustvarjena nova pravila, ki bodo nato na voljo prek sistema za posodabljanje. Rezultat programa ImproveNet naj bi bilo zmanjšanje števila zahtev do uporabnika: Outpost naj bi pridobil večjo avtonomijo pri odločanju. Po potrebi lahko te nastavitve spremenite z zagonom ukaza Nastavitve > Splošno > ImproveNet.

Ko program zaženete prvič, se na zaslonu prikaže poziv za registracijo programa; Če nimate licence, lahko zakonito uporabljate Outpost Firewall 30 dni s klikom na gumb Uporaba.

Delo z Outpost Firewall

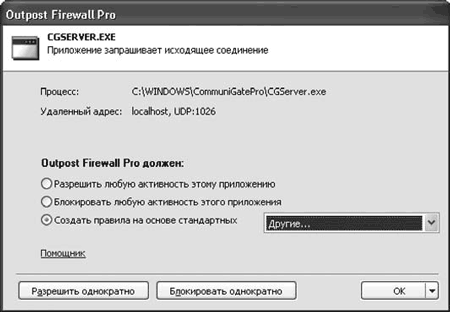

Po namestitvi je Outpost Firewall konfiguriran in pripravljen za uporabo. To je označeno z ikono, ki se pojavi v območju za obvestila in katere videz je odvisen od izbranega pravilnika. Privzeto je nameščen način treninga. V skladu z njim vsakič, ko aplikacija, za katero ni nastavljeno pravilo, poskuša dostopati do omrežja, se uporabniku prikaže zahteva (slika 4.3), ki vsebuje potrebne informacije, ki v večini primerov omogočajo odločitev: program ime, oddaljena storitev, številka vrat in naslov IP.

riž. 4.3. Aplikacija poskuša dostopati do omrežja

Poleg tega, ko je omogočen modul za zaščito pred vohunsko programsko opremo, se zahteva analizira in če je vse normalno, se poleg imena aplikacije prikaže oznaka Vohunska programska oprema ni bila zaznana. Na podlagi prejetih informacij lahko uporabnik sprejme eno od naslednjih odločitev:

Dovolite katero koli dejavnost tej aplikaciji– aplikacija je dodana na seznam zaupanja vrednih in vse povezave, ki jih zahteva, so samodejno dovoljene;

Zavrni kakršno koli dejavnost tej aplikaciji– aplikacija prejme status prepovedane in vse povezave so samodejno blokirane;

Ustvarite pravilo na podlagi standarda– večina aplikacij zahteva dostop do omrežja samo prek določenih protokolov in vrat; Outpost vključuje predloge, ki jih je mogoče uporabiti za ustvarjanje pravil za takšne aplikacije - v tem primeru bo aplikacija omejena na podane protokole;

Dovoli enkrat oz Enkrat blokiraj– če dvomite o namenu programa, mu lahko enkrat dovolite ali zavrnete dostop do omrežja in spremljate reakcijo aplikacije.

S klikom na povezavo Pomočnik, lahko dobite podrobnejše informacije o postopku, da se boste lažje odločili, vključno z informacijami na spletnem mestu razvijalcev. V menijskih gumbih v redu se lahko aktivira Način samodejnega učenja.

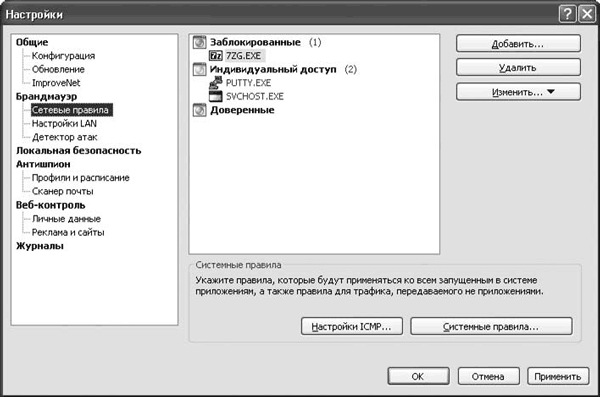

Za takšno aplikacijo lahko ustvarite tudi svoje pravilo z opisom. Na primer, ustvarimo pravilo za spletni brskalnik Firefox. V kontekstnem meniju, ki ga prikličete z desnim klikom na ikono v območju za obvestila, izberite nastavitve, v oknu, ki se prikaže (slika 4.4), pojdite na zavihek Požarni zid > Omrežna pravila in pritisnite gumb Dodaj.

riž. 4.4. Okno za ustvarjanje omrežnih pravil

Program vas bo prosil, da določite pot do izvršljive datoteke. Z upraviteljem datotek se pomaknite do imenika, kjer je bil nameščen Firefox (privzeto je to C:\Programske datoteke\Mozilla Firefox), kjer izberite datoteko firefox.exe. Aplikacija privzeto spada v kategorijo blokiran; da mu omogočite dostop do omrežja, izberite element v kontekstnem meniju Vedno zaupajte tej aplikaciji.

V tem primeru bo aplikacija imela popoln dostop. Če želite natančneje prilagoditi njegovo delovanje, v istem meniju izberite Uporabite pravila. Pojavilo se bo okno Urejevalnik pravil, kjer na zavihku Omrežna pravila treba pritisniti gumb Novo. V oknu, ki se prikaže, uredite pravilo tako, da določite dogodek (smer, naslov in vrata) in parametre (obvesti, aktiviraj dinamično filtriranje, ne registriraj se). Kliknite na podčrtano povezavo v polju Dešifriranje pravila lahko spremenite vrednosti parametrov.

Po koncu obdobja usposabljanja, to je, ko so ustvarjena vsa pravila in uporabnik ne prejema več zahtev, morate iti na Način v ozadju delo. V tem primeru požarni zid deluje v nevidnem načinu za uporabnika in ne prikaže ikone v območju za obvestila. Zahvaljujoč temu lahko na primer starši blokirajo neželen promet in nadzorujejo delo na internetu, ne da bi njihov otrok opazil. V tem načinu Outpost Firewall porabi manj virov.

Če želite preklopiti v način ozadja, pokličite okno z nastavitvami. Na zavihku So pogosti na spustnem seznamu Izberite način zagona namestite Ozadje. Če želite preprečiti, da bi kdo spreminjal nastavitve požarnega zidu, na istem zavihku izberite stikalo Zaščita z geslom na položaj Vklopiti in nastavite geslo.

Razen Načini usposabljanja Obstajajo naslednji pravilniki (na voljo so v kontekstnem meniju ikone v območju za obvestila):

Blokiraj vse– vse povezave so blokirane; ta pravilnik se lahko uporablja na primer za začasno prekinitev povezave računalnika z omrežja;

Način zaklepanja– vse povezave razen dovoljenih so blokirane; po stopnji usposabljanja je vredno uporabiti to posebno politiko;

Način ločljivosti– vse povezave so dovoljene, razen prepovedanih;

Ugasnite– delovanje požarnega zidu Outpost, vključno z detektorjem napadov, je prekinjeno, vse povezave so dovoljene.

Programski vmesnik

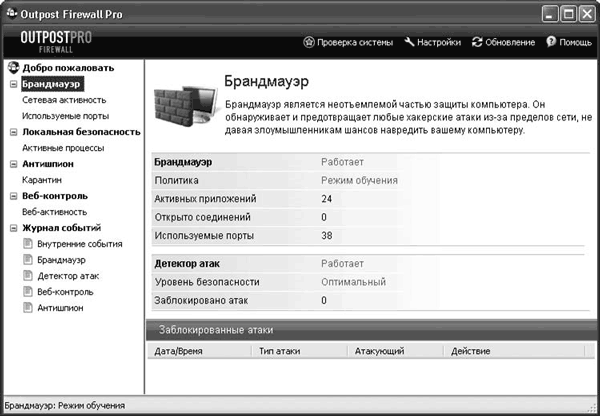

Po namestitvi je Outpost Firewall pripravljen za delo, uporabnik pa bo večino časa z njim komuniciral izključno v obliki odgovarjanja na vprašanja, ko bo poskušal dostopati do katere koli aplikacije na internetu. Če si želite ogledati statistiko robota in omrežno aktivnost aplikacij, natančno nastaviti pravilnik požarnega zidu in vtičnike, morate odpreti glavno okno programa (slika 4.5).

riž. 4.5. Glavno okno programa

Vizualno je glavno okno razdeljeno na dva dela. Na vrhu je plošča z gumbi, ki omogočajo hiter dostop do nekaterih funkcij.

Za prikaz informacij v uporabniku prijazni obliki je na levi strani informacijska plošča, delo s katero spominja na delo v Dirigent Windows. Leva plošča izbere kategorijo, desna plošča pa prikaže podrobne informacije. Poleg nekaterih elementov je znak plus, s klikom na katerega razširite seznam. Izbira artikla dobrodošli, lahko dobite informacije o licenci, si ogledate novice na spletnem mestu razvijalca itd Požarni zid vsebuje dva pododstavka.

Omrežna dejavnost. Z izbiro tega elementa si boste lahko ogledali seznam vseh aplikacij in procesov, ki imajo trenutno aktivne povezave, ter podrobne informacije o njih (protokol, IP naslov in vrata, čas začetka in trajanja povezave, število poslanih in prejetih bajtov, hitrost, stanje).

Če vidite povezavo, ki je niste dovolili, ali sumite, da deluje skriti trojanec, lahko povezavo prekinete tako, da z desno miškino tipko kliknete ustrezno vrstico na desni strani zaslona in v kontekstnem meniju izberete element, ki se pojavi Prekini povezavo. Z izbiro postavke v istem meniju Stolpci, lahko urejate polja za izpis informacij. odstavek Ustvarite pravilo omogoča hitro odpiranje urejevalnika pravil za to aplikacijo.

Uporabljena vrata. To prikaže vse aplikacije in procese, ki imajo trenutno odprta vrata, vključno s tistimi, ki čakajo na povezave.

Komponenta Lokalna varnostŠčiti vaš računalnik pred neznanimi ali prikritimi grožnjami. Tukaj lahko spremenite raven varnosti in ustvarite seznam izjem za procese, ki jih ni treba spremljati, omogočite ali onemogočite notranjo zaščito Outpost Firewall Pro. V pododst Aktivni procesi Prikaže se seznam vseh aktivnih procesov, ki označuje njihovo omrežno aktivnost.

Komponenta ProtivohunskoŠčiti vaš računalnik pred trojanci, črvi in vohunsko programsko opremo. S pritiskom na gumb Zaženite preverjanje sistema sistem lahko pregledate glede groženj in sumljivih predmetov. V tem primeru lahko izberete eno od možnosti za preverjanje sistema: hitro, Poln in Selektivno. Vsi sumljivi predmeti bodo premaknjeni na zavihek Karantena, od koder jih je mogoče izbrisati, preprosto obnoviti ali obnoviti tako, da jih dodate med izjeme. Tu se nastavi tudi način sprotne zaščite in delovanje poštnega čitalnika.

Na zavihku Spletni nadzor prikazuje število blokiranih objektov (piškotki, aktivna vsebina spletnih strani, napotitelji, reklamne pasice), kot tudi poskuse prenosa osebnih podatkov.

Opomba

Napotitelji vsebujejo informacije, ki vam omogočajo sledenje, iz katerega vira je bil uporabnik preusmerjen na določen naslov. Nabor napotiteljev vam omogoča, da ugotovite, kateri viri so bili obiskani.

Vse dogodke, ki jih zabeleži Outpost Firewall Pro, si lahko ogledate na Dnevnik dogodkov. Razdeljeni so v kategorije (notranji dogodki, požarni zid, detektor napadov, spletni nadzor, protivohunska programska oprema), kar je priročno za analizo.

Nastavitev Outpost Firewall Pro

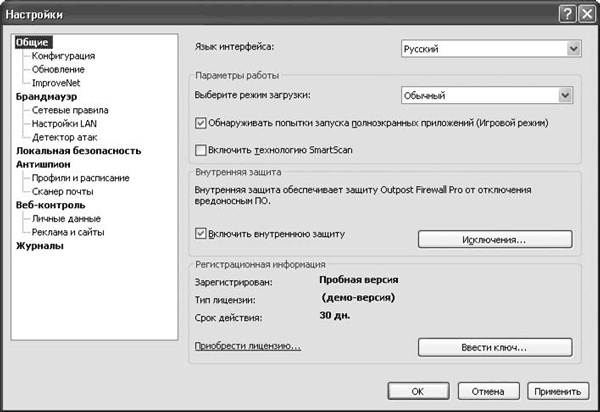

Do nastavitev Outpost Firewall Pro lahko dostopate s klikom na istoimenski gumb. Elementi glavnih nastavitev se ujemajo z imeni v glavnem oknu programa (slika 4.6).

riž. 4.6. Okno z nastavitvami Outpost Firewall Pro

Oglejmo si najpogosteje uporabljene nastavitve in tiste, ki bodo morda potrebne v začetni fazi dela.

Na jedilniku So pogosti izberite jezik vmesnika, način prenosa in ločljivost igralnega načina, pri katerem požarni zid uporabnika ne moti s sporočili. S potrditvijo polj se aktivirata tehnologija SmartScan in notranja zaščita požarnega zidu. Z odhodom v podmeni Konfiguracija, lahko nastavitve zaščitite z geslom, shranite in obnovite konfiguracijo. Razpored posodobitev je naveden v pododstavku Nadgradnja. Po namestitvi se posodobitve preverjajo vsako uro. To je mogoče spremeniti, če je potrebno.

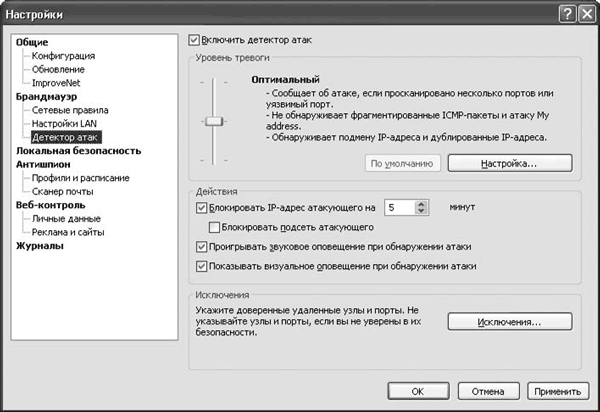

Na jedilniku Požarni zid Način delovanja požarnega zidu je konfiguriran v običajnem načinu, načinu ozadja in načinu igre. Med namestitvijo Outpost Firewall Pro analizira omrežne nastavitve in lokalna omrežja, ki so z njegovega vidika varna, so vnesena v podtočko Nastavitve LAN. Privzeto je dovoljena kakršna koli komunikacija s takimi omrežji. Po potrebi lahko tukaj spremenite seznam zaupanja vrednih omrežij, posamezne naslove IP in domene. Potrditveno polje Fiduciar poleg naslova bodo dovoljene vse povezave; Če želite dovoliti povezave z datotekami ali imeniki v skupni rabi s protokolom NetBIOS, izberite potrditveno polje z istim imenom. Modul Detektor napadov, katerega nastavitve se nahajajo v ustreznem meniju (slika 4.7), doda funkcije, ki običajno niso značilne za klasične požarne zidove: zaznavanje in preprečevanje računalniških napadov iz lokalnega omrežja in interneta. Modul skenira vhodne podatke za podpise znanih napadov ter analizira poskuse skeniranja in napade, namenjene zavrnitvi storitve (DoS - Denial of Service) in druge, vključno z neznanimi, omrežnimi napadi.

riž. 4.7. Nastavitve modula detektorja napadov

nasvet

Če je na vašem računalniku nameščen omrežni sistem za zaznavanje in odganjanje napadov, morate modul Detektor napadov onemogočiti tako, da počistite ustrezno polje.

Na terenu Raven alarma konfigurirana je raven alarma in dejanja modula, ko je zaznan napad. Z drsnikom lahko izberete eno od treh stopenj alarma: Kratek, Optimalno in Največ, ki se razlikujejo po odzivu na nekatere benigne vrste napadov. Slednji zagotavlja najvišjo stopnjo zaščite, vendar bo izdal veliko število opozoril. S pritiskom na gumb nastavitve, lahko določite, katere vrste napadov naj požarni zid Outpost zazna in prepreči. Na zavihku Ethernet konfigurira zaščito pred določenimi napadi, značilnimi za omrežja Ethernet in Wi-Fi. Tukaj bi moralo biti omogočeno zlasti filtriranje ARP za zaščito pred napadalci, ki bi ponaredili naslov IP. V območju Ethernet napadi odziv modula na takšne napade je konfiguriran. Na zavihku Dodatno uredite lahko seznam napadov, ki naj bi jih modul zaznal in preprečil. Vsak napad ima kratek opis, vendar je priporočljivo, da karkoli onemogočite le, če natančno veste, kaj počnete. S pritiskom na gumb Ranljiva vrata, lahko določite vse številke vrat, ki zahtevajo posebno pozornost. Tukaj lahko vnesete številke vrat, ki jih tradicionalno uporabljajo trojanci in programi za oddaljeni nadzor računalnika. Potrditveno polje Blokiraj napadalca za ... minut vam omogoča, da nastavite časovno obdobje, za katero bo naslov IP napadalnega vozlišča blokiran, to pomeni, da se s tega naslova nihče ne bo mogel povezati z zaščitenim računalnikom. Dodatno potrditveno polje Blokirajte podomrežje napadalca vam omogoča, da se zaščitite v primeru, da želi napadalec spremeniti naslov IP (na primer, ko se ponovno povežete prek modemske povezave, lahko dobite drug naslov IP). Če želite prejemati opozorila, ko so zaznani napadi, izberite potrditvena polja Predvajajte zvočno opozorilo, ko so zaznani napadi in Prikaži vizualno opozorilo, ko so zaznani napadi. Če želite zagotoviti, da detektor napadov ne blokira zaupanja vrednih vozlišč, jih morate navesti v polju Izjeme– vsi paketi, ki jih pošljejo, ne bodo obravnavani kot zlonamerni.

Nastavitev modula Lokalna varnost podobno zgoraj opisanemu. Z drsnikom se glede na naravo trenutnega dela nastavi ena od štirih varnostnih stopenj - od Kratek, ki nadzoruje samo zahteve za dostop do omrežja iz spremenjenih izvršljivih datotek, do Največ, katerega vklop omogoča maksimalno zaščito sistema. S pritiskom na gumb nastavitve, lahko določite, katera dejanja, dogodke in komponente naj ta modul spremlja. To možnost uporabite le, če se pojavijo težave ali če natančno veste, kaj želite doseči. V večini primerov je bolj priročno uporabiti drsnik Stopnja varnosti. Navedete lahko aplikacije, ki jih lahko kličejo drugi programi Pomembne aplikacije in posamično konfigurirajte pravila nadzora na seznamu Izjeme pri nadzoru proti puščanju. Če želite to narediti, morate klikniti gumb z istim imenom in določiti pot do izvršljive datoteke. Modul Lokalna varnost ne bodo nadzirali njihovih dejanj in nadlegovali uporabnika z zahtevami.

Na zavihku Protivohunsko Omogoči ali onemogoči nadzorni modul vohunske programske opreme ter konfiguracijo opozoril in izjem. Potrditveno polje Ob zagonu programa preverite vohunsko programsko opremo bo po zagonu Outpost Firewall Pro omogočil skeniranje vseh zagnanih programov. Če skeniranje naloži sistem, lahko izberete potrditveno polje Zaženi določena opravila z nizko prioriteto. V pododst Profili in urnik konfigurirani so profili preverjanja sistema in opravila samodejnega preverjanja ob določenih urah. Pri nastavitvi profila skeniranja lahko določite, kateri sistemski objekti in particije trdega diska naj bodo skenirani, ter skenirate določene vrste datotek in arhivov. Uporaba spustnega seznama Izberite dejanje Nastavi privzeto dejanje za odkrite zlonamerne predmete. Potrditveno polje Preskoči datoteke, večje od: ... MB omogoča nastavitev največje velikosti skeniranih datotek. Na zavihku Skener pošte konfigurira način za preverjanje prilog v e-poštnih sporočilih. Če vašo pošto že pregleduje protivirusni program, lahko takšno skeniranje onemogočite tako, da potrdite polje Onemogoči filter prilog. Preostali elementi vam omogočajo preimenovanje prilog z določenimi končnicami ali njihovo karanteno.

Tab Spletni nadzor vsebuje nastavitve za istoimenski modul. Z drsnikom izberite raven spletnega nadzora. Na najnižjem Lahka Blokirano je samo oglaševanje na podlagi ključnih besed, dovoljeni so interaktivni elementi. Čeprav so bili interaktivni elementi prvotno zasnovani za poenostavitev uporabniške interakcije, jih lahko hekerji izkoristijo. Pri nastavljanju nivoja Optimalno Nekateri nevarni interaktivni elementi so blokirani. S pritiskom na gumb nastavitve, lahko določite, katere posebne elemente želite blokirati ali dovoliti: skripte ActiveX in Visual Basic, aplikacije in skripte Java, piškotke, pojavna okna, zunanje interaktivne elemente, skrite okvirje, animacije in napotitelje.

Tako kot drugi viri informacij tudi številni internetni viri obstajajo zahvaljujoč oglaševanju. Nekatera spletna mesta zlorabljajo pasice, ki so slike različnih velikosti, kar vodi do počasnejšega nalaganja. Poleg tega uporabnik, ki plača na megabajt, izgubi dragocen promet. Onemogočanje prikaza slik samo delno reši težavo.

Opomba

Splošno sprejeto je, da se pasice upočasnijo nalaganje zaradi svoje velikosti, ki včasih presega velikost same informacije, zato je uporabnik vir prenesel. To še ni vse: pasice se nalagajo s pomočjo skriptov, ki dinamično generirajo naslov, vendar najpogosteje z drugih spletnih mest, tako da je v nekaterih primerih uporabnik prisiljen počakati, da se spletno mesto najde in se določijo informacije, ki jih nato vidi.

Pri nastavitvi drsnika na raven Največ Oglase je mogoče blokirati glede na velikost. Vendar se aktivna vsebina danes uporablja na številnih virih in brez njene aktivacije je polnopravno delo nemogoče. Takšna spletna mesta je mogoče dodati na zavihek Izjeme. Na zavihku Osebni podatki blokiranje prenosa osebnih podatkov je konfigurirano, na primer poskus prenosa številke kreditne kartice. Z nastavitvijo različnih parametrov lahko samodejno zamenjate osebne podatke z zvezdicami ali blokirate prenos takih paketov. Če pa delate s spletnimi trgovinami in drugimi viri, ki zahtevajo takšne podatke, jih dodajte v meni Izjeme. Lahko popolnoma blokirate znana zlonamerna spletna mesta in konfigurirate blokiranje oglasov po ključnih besedah v pododdelku Oglaševanje in spletne strani. Na zavihku Po ključnih besedah lahko določite seznam ključnih besed, ki se ujemajo v oznakah HTML IMG SRC= in AHREF= njihov prenos bo blokiran. S pritiskom na gumb Prenesi oz Shrani, lahko prenesete seznam, pridobljen iz drugega računalnika, ali pa tak seznam shranite za kasnejšo uporabo v drugih sistemih. Tab Za velikost vsebuje seznam velikosti slik, ki, če se ujemajo v oznaki HTML A risba bo blokirana. Če želite dodati velikost pasice, ki je ni na seznamu, vnesite njene podatke v polja Premer in Višina in pritisnite gumb Dodaj.

4.3. Brezplačni požarni zid COMODO Firewall Pro

Brez dvoma je Outpost Firewall bogat z zmogljivostmi in vam omogoča popolno zaščito. Vendar pa veliko uporabnikov ne želi ali ne more plačati za programski izdelek. Razmislimo o enem od razpoložljivih brezplačnih požarnih zidov - COMODO Firewall Pro. V takšnih izdelkih ni različnih dodatnih funkcij, vendar opravlja glavno funkcijo - zaščito omrežnih povezav, za boj proti vohunski programski opremi, virusom in drugim "darilom", s katerimi je internet bogat, pa lahko uporabite druge programe, opisane v tej knjigi.

COMODO Personal Firewall Pro je razvilo ameriško podjetje Comodo Group in je že večkrat osvojil nagrade na različnih testih. Spletna stran projekta se nahaja na http://www.personalfirewall.comodo.com/. Ta požarni zid se lahko samostojno spopade z večino potencialnih groženj in uporabniku izda ustrezno opozorilo in priporočilo. Za osebno uporabo se Comodo Firewall distribuira brezplačno, vendar izdelek za plačilo ponuja dodatne funkcije. Čeprav so njegove lastnosti že dovolj: prepozna več tisoč različnih aplikacij v različnih kategorijah (adware, spyware, secure itd.). Dodate lahko funkcije nadzora registra in aplikacijskih datotek; Sumljive datoteke se lahko pošljejo na strežnik podjetja, da jih strokovnjaki analizirajo. Program ima preprost in uporabniku prijazen vmesnik, žal je zadnja različica 3.0 samo v angleškem jeziku. Različica 3.0 bo delovala v operacijskem sistemu Windows Vista, 64-bitnih različicah operacijskega sistema Windows XP in Windows Server 2003. Prejšnja različica 2.4 je na voljo na spletni strani projekta, ki ima različico z ruskim vmesnikom. Različica 2.4 podpira Windows 2000.

V novi različici je bil požarni zid prestavljen na novo arhitekturo, imenovano A-VSMART (Anti-Virus, Spyware, Malware, Rootkit, Trojan). Njegova naloga je bistveno povečati stopnjo zaščite s skrbnejšim nadzorom prometa, spremljanjem procesov in omejevanjem dostopa do kritičnih sistemskih objektov. Različica 3.0 je postala bolj fleksibilna v nastavitvah, uporabnik ima na voljo več parametrov. Skupina vnaprej konfiguriranih pravilnikov vam omogoča, da po potrebi zgradite bolj zapletena pravila.

Delo s Comodo Firewall Pro

Namestitev programa je tradicionalna in kljub pomanjkanju lokaliziranega vmesnika preprosta. V večini primerov je dovolj, da sprejmete privzete nastavitve in kliknete gumb Naslednji da greste na naslednji korak. Po zbiranju sistemskih parametrov in izbiri imenika za namestitev se bo zagnal čarovnik Čarovnik za konfiguracijo Comodo Firewall Pro. V prvem koraku vas bo pozval, da izberete način delovanja aplikacije: Požarni zid z obrambo + (priporočeno) oz Požarni zid. Drugi način je delovanje kot požarni zid brez dodatnih funkcij. Če v računalniku nimate nameščene aplikacije, ki povzroča konflikt pri delu z njim, izberite prvo možnost, ki zagotavlja maksimalno zaščito. Naslednji korak je odgovor, ali povezati A-VSMART - odgovorite pozitivno.

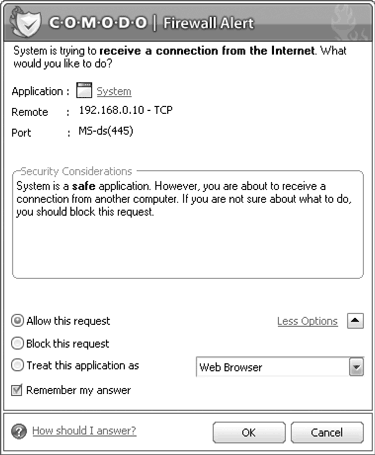

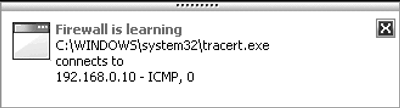

Po namestitvi se program začne učiti, spremlja zagon vseh aplikacij na uporabnikovem računalniku in poskuša vzpostaviti povezavo. Če COMODO ne more sprejeti odločitve sam, se prikaže okno s pozivom (slika 4.8), ki uporabnika pozove, naj to stori. Barva zgornjega dela okna je odvisna od resnosti situacije. Če COMODO oceni dogodek kot kritičen, bo barva rdeča, če nevarnost ni tako velika, bo rumena.

riž. 4.8. Zahteva za uporabnika iz COMODO

Na vrhu polja Aplikacija označuje aplikacijo, ki sodeluje pri zahtevi, v Daljinsko– IP naslov oddaljenega sistema in protokol (TCP ali UDP) in v Pristanišče– vrata v lokalnem sistemu, kamor je bila prejeta zahteva. Uporabnik lahko izbere eno od naslednjih možnosti:

Dovoli to zahtevo– dovoli to povezavo;

Blokiraj to zahtevo– blokirajte to povezavo;

Obravnavajte to aplikacijo kot– označite, kako si ogledate to aplikacijo.

Ko izberete zadnji element s spustnega seznama, morate določiti vnaprej določeno pravilo. Če gre za omrežno zahtevo - Spletni brskalnik(Spletni brskalnik) odjemalec FTP(FTP odjemalec), Zaupanja vredna aplikacija(Zaupanja vredna aplikacija), Blokirana aplikacija(Blokiraj aplikacijo), Samo odhodni(Samo odhodni). Če je ta aplikacija Namestitveni ali posodobitveni program(Namestitev ali posodobitev) Zaupanja vredna aplikacija, Sistemska aplikacija Windows(sistemska aplikacija Windows) Izolirana aplikacija(izolirana aplikacija), Omejena uporaba(omejena uporaba). Če želite zagotoviti, da si COMODO zapomni vašo izbiro, preverite, ali je potrditveno polje potrjeno Zapomni si moj odgovor. Ko izberete, pritisnite gumb v redu.

Ko izvaja lokalno aplikacijo ali poskuša vzpostaviti povezavo z drugim računalnikom, je uporabnik obveščen prek pojavnega okna Požarni zid se uči(slika 4.9).

riž. 4.9. Poteka usposabljanje za požarni zid

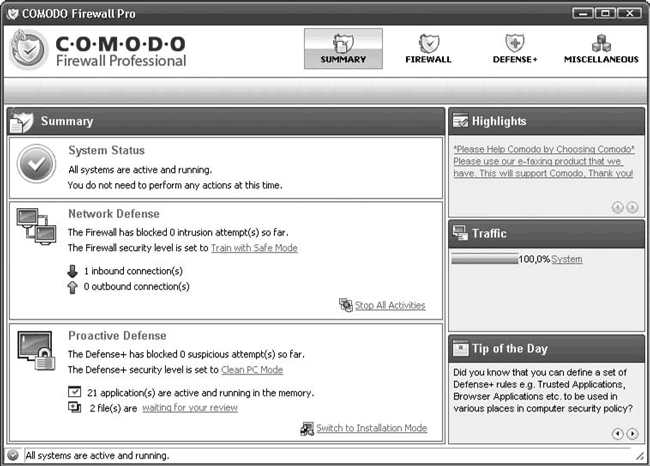

Vmesnik požarnega zidu COMODO

Oglejmo si glavne točke. Vizualno je okno programa razdeljeno na tri dele. Na vrhu je plošča s štirimi gumbi, ki omogočajo dostop do glavnih funkcij požarnega zidu. Če želite dobiti povzetek trenutnega stanja, kliknite Povzetek(slika 4.10).

riž. 4.10. Vmesnik COMODO

Na terenu Stanje sistema prikazuje stanje delovanja požarnega zidu; Po zagonu sistema bo nekaj časa trajalo preverjanje trenutnih nastavitev ter delujočih aplikacij in storitev, nato pa bo prikazan rezultat. Če je vse v redu, boste videli zeleno ikono. Če pride do težav, bo COMODO sam predlagal rešitev. Na terenu Omrežna obramba prikazuje skupno število dohodnih povezav in odhodnih povezav. Klik na povezavo Ustavi vse dejavnosti, lahko hitro blokirate vse povezave. Povezava po Raven varnosti požarnega zidu je nastavljena na, prikazuje trenutno stopnjo zaščite. S klikom nanj se odpre okno z nastavitvami Nastavitve obnašanja požarnega zidu, v katerem lahko z drsnikom nastavite eno od petih stopenj zaščite:

Onemogočeno– omrežne politike so onemogočene, ves dohodni in odhodni promet je dovoljen;

Način usposabljanja– požarni zid je v načinu učenja, informacije o aplikacijah, ki vzpostavljajo povezave, se zapomnijo brez stika z uporabnikom;

Vadite z varnim načinom– privzeti način; omrežne politike so omogočene, podatki o odhodnem prometu, ki ga sprožijo varne aplikacije, so zapomniti, uporabnik je obveščen s pojavnim oknom, ko neznana aplikacija poskuša vzpostaviti kakršno koli omrežno povezavo, uporabnik prejme zahtevo;

Način pravilnika po meri– ta način je treba izbrati po usposabljanju požarnega zidu; preprosto sledi uveljavljenim politikam, blokira neznane in dovoljuje povezave, opisane v pravilih;

Blokiraj vse načine– način blokiranja za vse povezave.

Bodite pozorni na številke v polju Naj bo opozorilo na zaslonu največ ... sekundo– točno koliko sekund bo prikazano opozorilno okno. Po potrebi tukaj nastavite drugo vrednost. Na zavihku Nastavitev opozorila nastavljene so opozorilne stopnje. Privzeto je nizko ( Nizka). Uporaba drsnika Stopnja opozorilne frekvence, ga lahko izboljšate tako, da uporabnika obvešča o vseh dogodkih v omrežju. Da bi spremembe stopile v veljavo, morate klikniti gumb preden zaprete okno. Prijavite se.

Podobno kot pri omrežnih povezavah, v Omrežna obramba na terenu Proaktivna obramba prikazana je dejavnost aplikacije. Posebej zanimiva je povezava čakam na vaš pregled(Čakam na vaš pregled), poleg katerega bo izpisano število datotek, za katere se COMODO ne more sam odločiti. Kliknite na povezavo - v oknu Moje čakajoče datoteke(Zadevne moje datoteke) bo prikazan njihov seznam. Za vsako datoteko lahko ugotovite njeno lokacijo, podjetje (če obstaja) in status (na primer nova ali spremenjena). Če se težko odločite sami, označite datoteko s potrditvenim poljem in kliknite gumb Poglej gor(Iskanje) – požarni zid se bo povezal z internetno bazo podatkov in vrnil informacije o datoteki. Za potrditev te datoteke kliknite gumb Predloži(Prisotno), za odstranitev datoteke s seznama – gumb Odstrani(Izbriši), za odstranitev iz sistema pa – Čiščenje(Čisto). Uporaba gumba Premakni se na(Premakni) Datoteko je mogoče premakniti na določeno mesto. Če morate ročno dodati datoteko na ta seznam, uporabite gumb Dodaj, nato izberite datoteko na disku ( Brskanje po datotekah) ali proces ( Brskanje po tekočem procesu).

Povezava v vrsti Raven zaščite obrambe je nastavljena na omogoča spreminjanje načina zaščitnega sistema, katerega namen sovpada z zgoraj opisanim. Optimalno je privzeto uporabljeno Čisti način PC, pri kateri se politike izvajajo. Pri izvajanju zaupanja vrednih aplikacij se COMODO uči tako, da v pravilnik zapiše nove informacije. Izvršljive datoteke na neizmenljivem mediju (razen tistih, ki se nahajajo v Moje čakajoče datoteke in nove) veljajo za zaupanja vredne.

S pritiskom na gumb Požarni zid, lahko dostopate do nastavitev požarnega zidu, si ogledate dogodke in povezave, dodate aplikacije na seznam zaupanja vrednih ali prepovedanih ter določite zaupanja vredna in nezaupanja vredna omrežja. Podobne točke se nahajajo v Obramba+, samo tukaj se nastavitve nanašajo na aplikacije, ne na omrežne povezave. IN Razno uvozite/izvozite lahko nastavitve, izvajate diagnostiko in nastavite nekatere splošne parametre za delovanje COMODO.

Seznam brezplačnih požarnih zidov je obsežen. Med ostalimi rešitvami priporočamo Jetico Personal Firewall istoimenskega finskega podjetja ( http://www.jetico.com/) ali PC Tools Firewall Plus ( http://www.pctools.com/ru/firewall/). Slednji ima lokaliziran vmesnik.