Šest mitova o DDoS-u i jedan pogled iznutra

Sve češće se tu i tamo u službenim komunikacijama hosting provajdera spominju reflektirani DDoS napadi. Sve češće korisnici, nakon što otkriju nedostupnost njihove stranice, odmah preuzimaju DDoS. Zaista, početkom marta Runet je doživio čitav talas takvih napada. U isto vrijeme, stručnjaci uvjeravaju da zabava tek počinje. Jednostavno je nemoguće zanemariti fenomen tako relevantan, prijeteći i intrigantan. Zato danas hajde da pričamo o mitovima i činjenicama o DDoS-u. Sa stanovišta hosting provajdera, naravno.

Dan za pamćenje

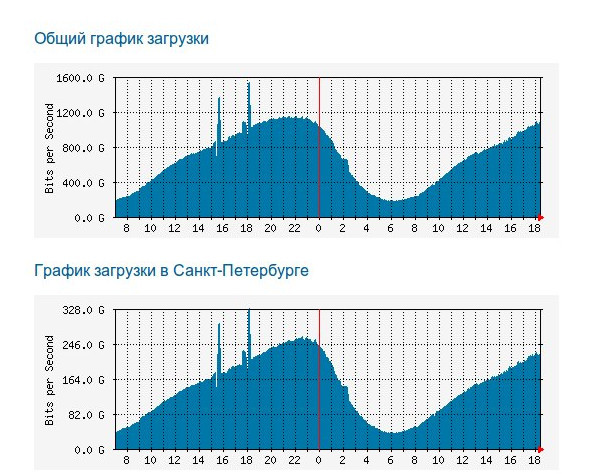

Dana 20. novembra 2013. godine, po prvi put u 8-godišnjoj istoriji naše kompanije, kompletna tehnička platforma je bila nedostupna nekoliko sati zbog neviđenog DDoS napada. Deseci hiljada naših kupaca širom Rusije i CIS-a su stradali, a da ne spominjemo nas i našeg internet provajdera. Posljednja stvar koju je provajder uspio snimiti prije nego što je bijelo svjetlo za sve nestalo je da su njegovi ulazni kanali bili čvrsto začepljeni dolaznim saobraćajem. Da biste to vizualizirali, zamislite svoju kadu s običnim odvodom, s Nijagarinim vodopadima koji jure u nju.

Čak su i provajderi više u lancu osjetili posljedice ovog cunamija. Donji grafikoni jasno ilustruju šta se tog dana dešavalo sa internet saobraćajem u Sankt Peterburgu i Rusiji. Obratite pažnju na strme vrhove u 15 i 18 sati, tačno u trenucima kada smo snimali napade. Za ove iznenadne plus 500-700 GB.

Bilo je potrebno nekoliko sati da se lokalizuje napad. Izračunat je server na koji je poslana. Tada je izračunata meta internet terorista. Znate li koga je sva ta neprijateljska artiljerija gađala? Jedna vrlo obična, skromna klijentska stranica.

Mit broj jedan: „Meta napada je uvijek hosting provajder. Ovo su mahinacije njegovih konkurenata. Ne moj." U stvari, najvjerovatnija meta internet terorista je obična klijentska stranica. Odnosno, stranica jednog od vaših susjeda hostinga. Ili možda i tvoj.

Nije sve DDoS...

Nakon događaja na našem tehničkom sajtu 20. novembra 2013. i njihovog delimičnog ponavljanja 9. januara 2014., neki korisnici su počeli da pretpostavljaju DDoS u bilo kom određenom kvaru sopstvene veb stranice: „Ovo je DDoS!“ i "Da li ponovo doživljavate DDoS?"

Važno je zapamtiti da ako nas pogodi takav DDoS da ga čak i naši klijenti osjete, odmah ga sami prijavimo.

Željeli bismo uvjeriti one koji se žure u panici: ako nešto nije u redu s vašom web lokacijom, onda je vjerovatnoća da je u pitanju DDoS manja od 1%. Jednostavno zbog činjenice da se sajtu može dogoditi mnogo stvari, a te „mnoge stvari“ se dešavaju mnogo češće. O metodama za brzu samodijagnozu šta se tačno dešava sa vašim sajtom ćemo govoriti u jednom od sledećih postova.

U međuvremenu, radi tačnosti upotrebe riječi, pojasnimo pojmove.

O terminima

DoS napad (sa engleskog Denial of Service) - Ovo je napad osmišljen da izazove uskraćivanje usluge serveru zbog njegovog preopterećenja.

DoS napadi nisu povezani sa oštećenjem opreme ili krađom informacija; njihov cilj - učinite da server prestane odgovarati na zahtjeve. Osnovna razlika između DoS-a je u tome što se napad dešava sa jedne mašine na drugu. Tačno su dva učesnika.

Ali u stvarnosti, praktično ne vidimo DoS napade. Zašto? Zato što su mete napada najčešće industrijski objekti (na primjer, moćni produktivni serveri hosting kompanija). A da bi se nanijela bilo kakva primjetna šteta radu takve mašine, potrebna je mnogo veća snaga od njene vlastite. Ovo je prva stvar. I drugo, inicijator DoS napada prilično je lako identificirati.

DDoS - u suštini isto što i DoS, samo što je napad distribuirana priroda. Ne pet, ne deset, ne dvadeset, već stotine i hiljade računara istovremeno pristupaju jednom serveru sa različitih mesta. Ova armija mašina se zove botnet. Gotovo je nemoguće identificirati kupca i organizatora.

Saučesnici

Koje vrste računara su uključene u botnet?

Iznenadit ćete se, ali to su često najobičnije kućne mašine. Ko zna?.. -

vrlo vjerovatno vaš kućni računar odveden na stranu zla.

Ne treba ti puno za ovo. Napadač pronalazi ranjivost u popularnom operativnom sistemu ili aplikaciji i koristi je da zarazi vaš računar trojancem koji u određeno vreme i dan naređuje vašem računaru da počne da izvršava određene radnje. Na primjer, šaljite zahtjeve na određenu IP adresu. Bez vašeg znanja i učešća, naravno.

Mit broj dva: « DDoS se radi negdje daleko od mene, u posebnom podzemnom bunkeru gdje sjede bradati hakeri crvenih očiju.” U stvari, ne znajući, vi, vaši prijatelji i komšije - svako može biti nesvjesni saučesnik.

Ovo se zaista dešava. Čak i ako ne razmišljaš o tome. Čak i ako ste užasno daleko od IT-a (pogotovo ako ste daleko od IT-a!).

Zabavna hakerska ili DDoS mehanika

DDoS fenomen nije ujednačen. Ovaj koncept kombinuje mnoge opcije za akciju koje dovode do jednog rezultata (uskraćivanje usluge). Razmotrimo vrste problema koje nam mogu donijeti DDoSeri.

Prekomjerna upotreba računarskih resursa servera

To se radi slanjem paketa na određenu IP adresu, za čiju obradu je potrebna velika količina resursa. Na primjer, učitavanje stranice zahtijeva izvršavanje velikog broja SQL upita. Svi napadači će zatražiti upravo ovu stranicu, što će uzrokovati preopterećenje servera i uskraćivanje usluge za normalne, legitimne posjetitelje stranice.

Ovo je napad na nivou đaka koji je proveo nekoliko večeri čitajući Hacker magazin. Ona nije problem. Isti traženi URL se izračunava trenutno, nakon čega se pristup njemu blokira na nivou web servera. A ovo je samo jedno rješenje.

Preopterećenje komunikacijskih kanala do servera (izlaz)

Nivo težine ovog napada je otprilike isti kao i prethodni. Napadač odredi najtežu stranicu na sajtu, a botnet pod njegovom kontrolom počinje da je masovno zahteva.

Zamislite da je dio Winnie the Pooha koji je nama nevidljiv beskonačno velik

U ovom slučaju je također vrlo lako razumjeti šta tačno blokira odlazni kanal i spriječiti pristup ovoj stranici. Slični zahtjevi se mogu lako vidjeti pomoću posebnih uslužnih programa koji vam omogućavaju da pogledate mrežno sučelje i analizirate promet. Zatim se za Firewall piše pravilo koje blokira takve zahtjeve. Sve se to radi redovno, automatski i tako munjevito Većina korisnika nije ni svjesna bilo kakvog napada.

Mit broj tri: „A Međutim, oni rijetko dođu do mog hostinga, a ja ih uvijek primijetim.” U stvari, 99,9% napada ne vidite ili ne osjetite. Ali svakodnevna borba sa njima - Ovo je svakodnevni, rutinski posao hosting kompanije. To je naša realnost, u kojoj je napad jeftin, konkurencija je van granica, a ne pokazuju svi pronicljivost u metodama borbe za mjesto na suncu.

Preopterećenje komunikacijskih kanala na serveru (ulaz)

Ovo je već zadatak za one koji čitaju Hacker magazin više od jednog dana.

Fotografija sa web stranice radija Ekho Moskvy. Nismo pronašli ništa vizualnije da predstavimo DDoS sa preopterećenjem ulaznih kanala.

Da biste napunili kanal dolaznim saobraćajem do kapaciteta, morate imati botnet, čija snaga vam omogućava da generišete potrebnu količinu saobraćaja. Ali možda postoji način da pošaljete malo prometa, a primite puno?

Postoji, i to ne samo jedan. Postoji mnogo opcija za poboljšanje napada, ali jedna od najpopularnijih trenutno je napad preko javnih DNS servera. Stručnjaci ovu metodu nazivaju pojačavanjem DNS pojačanje(u slučaju da neko više voli stručne termine). Pojednostavljeno rečeno, zamislite lavinu: dovoljan je mali napor da se sruši, ali neljudski resursi su dovoljni da je zaustave.

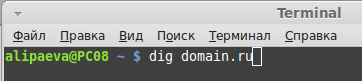

Ti i ja to znamo javni DNS server na zahtjev, svakome daje informacije o bilo kojem nazivu domene. Na primjer, pitamo takav server: recite mi o domeni sprinthost.ru. I bez oklijevanja nam kaže sve što zna.

Upitivanje DNS servera je vrlo jednostavna operacija. Ne košta gotovo ništa kontaktirati ga; zahtjev će biti mikroskopski. Na primjer, ovako:

Ostaje samo odabrati naziv domene, informacije o kojima će formirati impresivan paket podataka. Tako se originalnih 35 bajtova jednim pokretom zgloba pretvara u skoro 3700. Postoji povećanje od više od 10 puta.

Ali kako možete osigurati da je odgovor poslan na ispravnu IP adresu? Kako lažirati IP izvor zahtjeva tako da DNS server izdaje svoje odgovore u pravcu žrtve koja nije zatražila nikakve podatke?

Činjenica je da DNS serveri rade prema tome UDP komunikacioni protokol, što uopće ne zahtijeva potvrdu izvora zahtjeva. Falsifikovanje odlazne IP adrese u ovom slučaju nije teško za dozer. Zbog toga je ova vrsta napada sada toliko popularna.

Najvažnije je da je vrlo mali botnet dovoljan za takav napad. I nekoliko različitih javnih DNS-a, koji neće vidjeti ništa čudno u činjenici da različiti korisnici s vremena na vrijeme traže podatke od istog hosta. I tek tada će se sav taj promet spojiti u jedan tok i čvrsto zabiti jednu "cijev".

Ono što dozator ne može znati je kapacitet napadačevih kanala. A ako ne izračuna ispravno snagu svog napada i ne začepi kanal do servera odmah do 100%, napad se može odbiti prilično brzo i lako. Korištenje uslužnih programa kao što je TCPdump Lako je otkriti da dolazni saobraćaj dolazi sa DNS-a, a na nivou zaštitnog zida blokirajte njegovo prihvatanje. Ova opcija - odbijanje prihvatanja saobraćaja sa DNS-a - povezana je sa određenim neugodnostima za sve, međutim, i serveri i sajtovi na njima će nastaviti da uspešno rade.

Ovo je samo jedna od mnogih mogućih opcija za poboljšanje napada. Ima mnogo drugih vrsta napada, o njima ćemo drugi put. Za sada želim da rezimiram da sve navedeno vrijedi za napad čija snaga ne prelazi širinu kanala do servera.

Ako je napad moćan

Ako snaga napada premašuje kapacitet kanala do servera, događa se sljedeće. Internet kanal do servera je trenutno začepljen, zatim do hosting sajta, do njegovog Internet provajdera, do upstream provajdera, i tako dalje i dalje i naviše (dugoročno - do najapsurdnijih granica), sve do snaga napada je dovoljna.

A onda to postaje globalni problem za sve. I ukratko, to je ono sa čim smo se morali pozabaviti 20. novembra 2013. godine. A kada dođe do velikih preokreta, vrijeme je da uključite posebnu magiju!

Ovako izgleda posebna magija.Upotrebom ove magije moguće je odrediti server na koji se usmjerava saobraćaj i blokirati njegovu IP adresu na nivou internet provajdera. Tako da prestane da prima bilo kakve zahtjeve prema ovoj IP adresi kroz svoje kanale komunikacije sa vanjskim svijetom (uplinkovi). Za ljubitelje termina: stručnjaci nazivaju ovu proceduru "crna rupa", od engleskog blackhole.

U ovom slučaju napadnuti server sa 500-1500 naloga ostaje bez svog IP-a. Za njega se dodjeljuje nova podmreža IP adresa, preko koje su računi klijenata nasumično ravnomjerno raspoređeni. Zatim, stručnjaci čekaju da se napad ponovi. Gotovo uvijek se ponavlja.

A kada se ponovi, napadnuti IP više nema 500-1000 naloga, već samo desetak ili dva.

Krug osumnjičenih se sužava. Ovih 10-20 naloga se ponovo distribuiraju na različite IP adrese. I opet inženjeri u zasjedi čekaju da se napad ponovi. Iznova i iznova distribuiraju naloge koji su ostali pod sumnjom na različite IP adrese i tako, postepeno se približavajući, određuju metu napada. Svi ostali nalozi u ovom trenutku se vraćaju na normalan rad na prethodnoj IP adresi.

Kao što je jasno, ovo nije trenutna procedura, potrebno je vrijeme za implementaciju.

Mit broj četiri:“Kada dođe do napada velikih razmjera, moj domaćin nema plan akcije. On samo čeka, zatvorenih očiju, da se bombardovanje završi, i odgovara na moja pisma istim tipom odgovora.”To nije istina: u slučaju napada, hosting provajder djeluje prema planu kako bi ga lokalizirao i što je prije moguće otklonio posljedice. A pisma iste vrste omogućavaju vam da prenesete suštinu onoga što se događa i istovremeno uštedite resurse potrebne za rješavanje vanredne situacije što je brže moguće.

Ima li svjetla na kraju tunela?

Sada vidimo da je DDoS aktivnost u stalnom porastu. Naručivanje napada postalo je vrlo pristupačno i nečuveno jeftino. Kako bi se izbjegle optužbe za propagandu, neće biti prooflinkova. Ali vjerujte nam na riječ, istina je.

Mit broj pet: „DDoS napad je veoma skup poduhvat i samo poslovni tajkuni mogu sebi priuštiti da ga naruče. U najmanju ruku, ovo je mahinacija tajnih službi!” Zapravo, ovakvi događaji su postali izuzetno pristupačni.

Stoga se ne može očekivati da će zlonamjerna aktivnost nestati sama od sebe. Naprotiv, samo će se intenzivirati. Ostaje samo iskovati i naoštriti oružje. To je ono što mi radimo, poboljšavajući mrežnu infrastrukturu.

Pravna strana pitanja

Ovo je vrlo nepopularan aspekt rasprave o DDoS napadima, jer rijetko čujemo o slučajevima da su počinioci uhvaćeni i kažnjeni. Međutim, treba da zapamtite: DDoS napad je krivično djelo. U većini zemalja svijeta, uključujući Rusku Federaciju.

Mit broj šest: « Sad znam dovoljno o DDoS-u, naručiću žurku za konkurenta - i ništa mi se neće dogoditi zbog ovoga!” Moguće je da će se to dogoditi. A ako i jeste, neće se činiti mnogo.

- Početak priče sa DDoS-om platnog sistema Assist

- Uzbudljiv završetak

Općenito, nikome ne savjetujemo da se upušta u opaku praksu DDoS-a, kako ne bi navukao gnjev pravde i ne bi uništio svoju karmu. A mi, zbog specifičnosti naših aktivnosti i velikog istraživačkog interesa, nastavljamo da proučavamo problem, čuvamo i unapređujemo odbrambene strukture.

PS:nemamo dovoljno lijepih riječi da izrazimo svoju zahvalnost, pa samo kažemo"Hvala ti!" našim strpljivim klijentima koji su nas toplo podržali u teškom danu 20.11.2013. Rekli ste mnogo ohrabrujućih riječi u našoj podršci